Shadowfetch: Cloudflare Workers Anonymous Proxy Large Model API

Общее введение

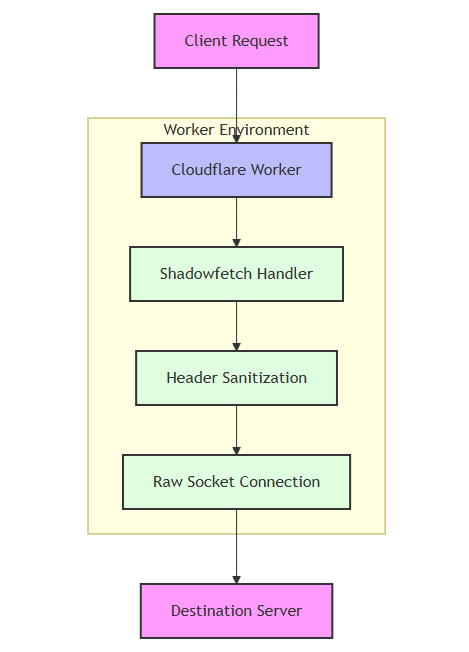

Shadowfetch - это легкий инструмент с открытым исходным кодом для Cloudflare Workers, поддерживаемый разработчиком tysak на GitHub и выпускаемый под лицензией AGPL v3. Он заменяет стандартную функцию выборки Cloudflare Workers на встроенную переадресацию запросов TCP-сокета и призван обеспечить пользователям более высокий уровень защиты конфиденциальности. Вместо встроенной пересылки, которая может привести к утечке конфиденциальной информации, такой как IP-адрес пользователя, геолокация и т. д., Shadowfetch гарантирует, что в процессе запроса передаются только необходимые данные, удаляя ненужные метаданные и заголовки. Он подходит для разработчиков или приложений с высокими требованиями к конфиденциальности, например для прокси-сервисов, которым необходимо анонимизировать запросы.

Причина, по которой использование Cloudflare Workers для инвертирования всех видов API большой фабрики может привести к блокировке, заключается в том, что Cloudflare Workers может поставить под угрозу вашу конфиденциальность, а это решение в основном используется для безопасного и энергичного использования всех видов API большой фабрики.

Список функций

- Пересылка запроса на защиту конфиденциальности: Удалите чувствительные заголовки (такие как IP пользователя и геолокация), которые Cloudflare добавляет по умолчанию.

- Встроенная поддержка сокетов TCP: Обход инъекции метаданных встроенной выборки с помощью прямого TCP-соединения.

- Легкая конструкция: Снижает потребление ресурсов, обеспечивает быстрый отклик и подходит для сценариев с высокой частотой запросов.

- конфигурируемостьПоддержка определяемых пользователем целевых URL и маркеров аутентификации для гибкой адаптации к различным потребностям.

- Сотрудничество с открытым исходным кодом: Основан на лицензии AGPL v3, приветствуется вклад сообщества в код и предложения по оптимизации.

Использование помощи

Shadowfetch - это инструмент, работающий в среде Cloudflare Workers, и его установка и использование требуют определенных технических знаний. Ниже приведено подробное руководство по установке и эксплуатации, которое поможет пользователям быстро развернуть и начать работу.

Процесс установки

Shadowfetch требует исходного кода на GitHub и развертывания в Cloudflare Workers. Вот шаги:

1. Подготовка среды

- предварительные условия::

- Вы зарегистрировали учетную запись Cloudflare и включили функцию Workers.

- Установите Node.js и npm (для инструмента Wrangler).

- Установите инструмент Wrangler CLI для Cloudflare:

npm install -g wrangler - Войдите в систему Wrangler:

wrangler login

2. Получите исходный код Shadowfetch

- Клонируйте или загрузите репозиторий Shadowfetch:

git clone https://github.com/tysak/shadowfetch.git cd shadowfetch

- 如果项目没有提供独立的 `wrangler.toml` 文件,需手动创建:

```toml

name = "shadowfetch-worker"

type = "javascript"

account_id = "你的 Cloudflare Account ID"

workers_dev = true

3. код конфигурации

- Откройте главный файл сценария в проекте (обычно это файл

index.js), изменяя конфигурацию по мере необходимости. Например:const CONFIG = { AUTH_TOKEN: "your-auth-token", // 用于验证请求的令牌 DEFAULT_DST_URL: "https://example.com", // 默认目标地址 DEBUG_MODE: false, // 调试模式开关 }; - Сохраните файл после завершения настройки.

4. Развертывание на рабочих станциях Cloudflare

- Выполните следующую команду в каталоге проекта для развертывания:

wrangler publish - После успешного развертывания Cloudflare возвращает рабочий URL (например.

https://shadowfetch.your-account.workers.dev), вы можете получить доступ к сервису по этому URL.

5. проверка развертывания

- пользоваться

curlили услуги по тестированию браузеров:curl https://shadowfetch.your-account.workers.dev/image/https://example.com - Если на целевой сервер возвращается ответ, не содержащий чувствительных заголовков (таких как

cf-ipcountry), что свидетельствует об успешном развертывании.

Как использовать

Основная функциональность Shadowfetch заключается в перехвате запросов через Workers и их пересылке с сохранением конфиденциальности. Вот подробности того, как это работает:

Базовая пересылка запросов

- метод запуска: Shadowfetch основывается на шаблоне пути (например.

/image/https/...), чтобы перехватить запрос. Например:curl https://shadowfetch.your-account.workers.dev/image/https://example.com - технологический процесс::

- Рабочие получают запрос.

- Shadowfetch удаляет все важные заголовки (такие как

cf-connecting-ip). - Прямое подключение к целевому серверу через TCP-сокет (

https://example.com). - Возвращает ответ от целевого сервера.

Настройка пользовательских целей

- Настройка в коде

DEFAULT_DST_URLВсе запросы, в которых не указано место назначения, пересылаются на этот адрес. Например:const CONFIG = { DEFAULT_DST_URL: "https://api.example.com" }; - Передислокация:

wrangler publish

Добавить сертификацию

- Если вам нужно ограничить доступ, вы можете установить

AUTH_TOKEN. Клиентские запросы должны содержать токен в заголовках:curl -H "Authorization: your-auth-token" https://shadowfetch.your-account.workers.dev/image/https://example.com - Запросы, не содержащие правильного маркера, будут отклонены.

Функциональное управление

Конфиденциальность

- Посмотреть результаты: Сравните заголовки запроса с помощью Shadowfetch и стандартной выборки:

- Выборка по умолчанию:

cf-ipcountry: CN cf-connecting-ip: 1.2.3.4 - Shadowfetch:

(仅保留必要头信息,如 Content-Type)

- Выборка по умолчанию:

- метод работы: Не требует дополнительной настройки и вступает в силу автоматически после развертывания.

режим отладки

- начать использовать

DEBUG_MODEПросмотр подробных журналов:const CONFIG = { DEBUG_MODE: true }; - После развертывания получите доступ к журналу Workers:

wrangler tail - В журналах отображаются подробности обработки запросов, что облегчает устранение неполадок.

Рекомендации по использованию

- тестовая средаДля первоначального развертывания рекомендуется локальное использование

wrangler devТестирование:wrangler dev - Код обновления: Периодически извлекает последнюю версию с GitHub:

git pull origin main wrangler publish - Поддержка общества: Оставляйте отзывы на GitHub Issues или вносите свой вклад в код, если у вас возникли проблемы.

Пример использования

1. HTTP-прокси

Вам просто нужно добавить URL-адрес назначения в конец адреса развернутого рабочего в следующем формате:

https://你的_Cloudflare_Worker_域名/密码/https://目标网站/其他路径

Пример:

https://bequiet.pages.dev/fonts/https://destination.example.com/dns_query

При посещении этой ссылки запрос пересылается на https://destination.example.com/dns_queryи больше не раскрывают свой реальный IP!

2. Прокси-сервер WebSocket

Чтобы проксировать WebSocket, просто замените целевой протокол на тот, который начинается с wss://.

Формат остается прежним:

wss://你的_Cloudflare_Worker_域名/密码/wss://目标网站/其他路径

Пример:

wss://bequiet.pages.dev/fonts/wss://destination.example.com/chatroom

Один щелчок - и вы уже в пути! wss://destination.example.com/chatroom.

Часто задаваемые вопросы

- Почему shadowFetch лучше для обеспечения конфиденциальности?

Потому что он не будет нести в себе собственную разновидность Cloudflare.cf-Это означает, что ваш запрос является "чистым родным TCP-соединением" в глазах целевого сервера. Это означает, что ваш запрос является "чистым родным TCP-соединением" в глазах целевого сервера. - Как включить отладку для просмотра журналов?

классификатор для объектов с ручкойDEBUG_MODEпеременная окружения установлена наtrueВот и все. Вы сможете увидеть подробную информацию об отладке запросов и ответов в рабочем журнале. - Могу ли я не использовать AUTH_TOKEN по умолчанию для пароля?

Вы можете изменить его на свою любимую строку в переменной окружения, например "mySecret", и тогда ссылка должна будет следовать тому же "mySecret", чтобы прокси-сервер работал успешно.

© заявление об авторских правах

Авторское право на статью Круг обмена ИИ Пожалуйста, не воспроизводите без разрешения.

Похожие статьи

Нет комментариев...