Утечка базы данных DeepSeek: риски безопасности, скрывающиеся за развитием китайского ИИ

В последние годы Китай добился всемирно известных успехов в области искусственного интеллекта, а ряд компаний, таких как DeepSeek Это инновационное предприятие. Однако, стремясь к технологическому прорыву, нельзя игнорировать вопросы безопасности, и утечка базы данных DeepSeek в очередной раз забила тревогу, напомнив нам, что мы должны найти баланс между технологическим развитием и безопасностью, чтобы не повторять одни и те же ошибки.

Утечка не означает, что данные пользователя используются злонамеренно, этот тест лишь выявляет проблемы безопасности, эта уязвимость была своевременно закрыта после обнаружения, не впадайте в панику.PS: На самом деле, каждый кусочек ваших данных прозрачен. И наблюдая за этой уязвимостью, можно догадаться, для каких целей она используется, зачем в этой жизни заботиться о приватности?

Wiz Research раскрывает базу данных DeepSeek, утечка конфиденциальной информации, включая журналы чата

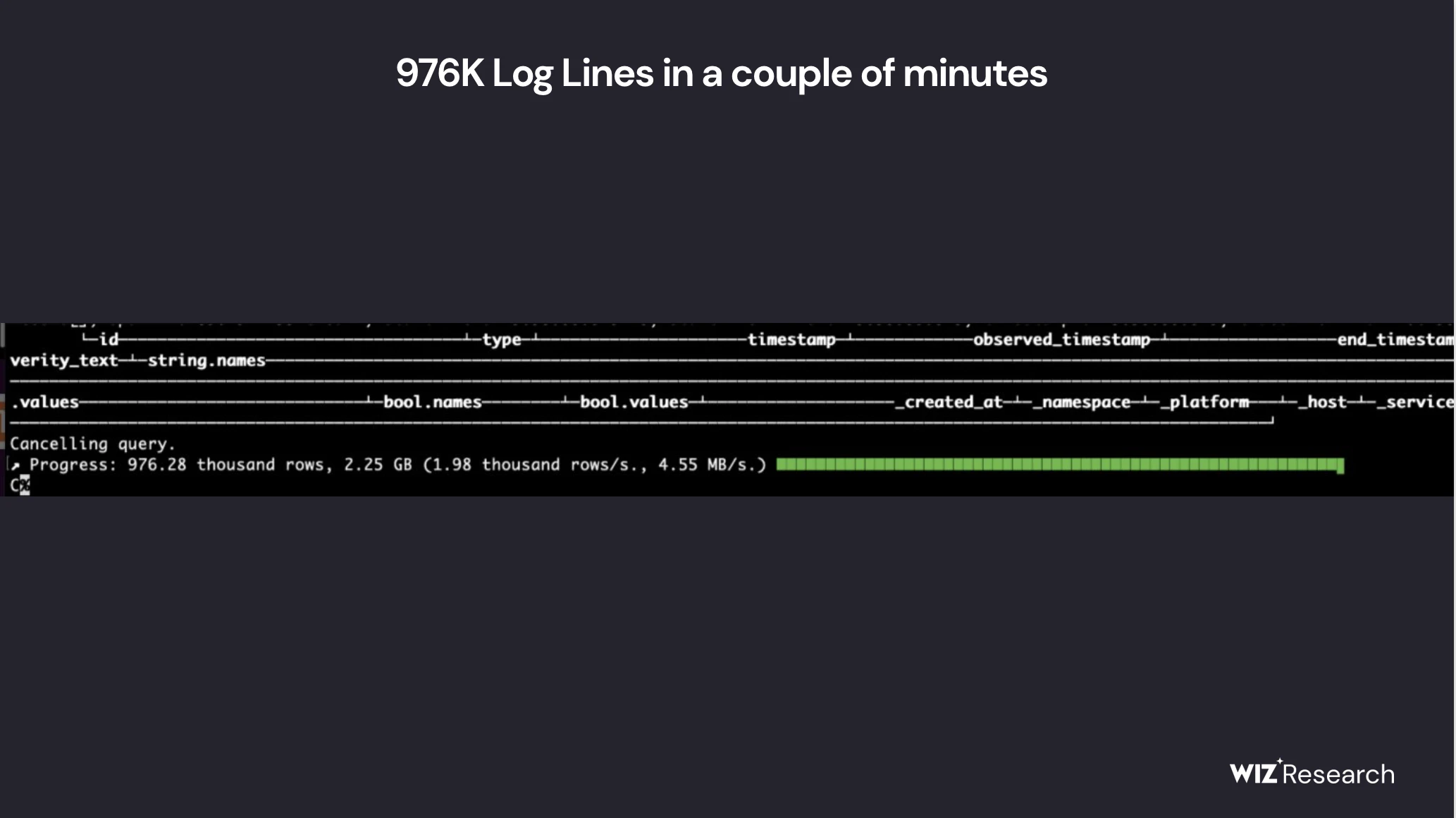

Общедоступная база данных, принадлежащая DeepSeek, позволяла полностью контролировать операции с ней, включая доступ к внутренним данным. В результате было обнаружено более миллиона строк журналов, содержащих очень важную информацию.

Компания Wiz Research обнаружила общедоступную базу данных ClickHouse, принадлежащую DeepSeek, которая позволяла полностью контролировать операции с базой данных, включая доступ к внутренним данным. В результате было обнаружено более миллиона строк журналов, содержащих журналы чатов, ключи, детали бэкэнда и другую очень важную информацию. Команда Wiz Research немедленно и ответственно сообщила о проблеме компании DeepSeek, которая быстро приняла меры по защите открытых данных.

В этом блоге мы подробно расскажем о наших выводах и рассмотрим их более широкие последствия для отрасли в целом.

рефераты

DeepSeek - китайский ИИ-стартап, известный своими революционными ИИ-моделями, в частности DeepSeek-R1 модель вывода, которая в последнее время привлекает большое внимание прессы. Модель конкурирует с ведущими системами ИИ, такими как OpenAI's o1, по производительности и отличается своей экономичностью и эффективностью.

Поскольку компания DeepSeek набирает обороты в области искусственного интеллекта, команда Wiz Research решила оценить ее внешнюю безопасность и выявить все потенциальные уязвимости.

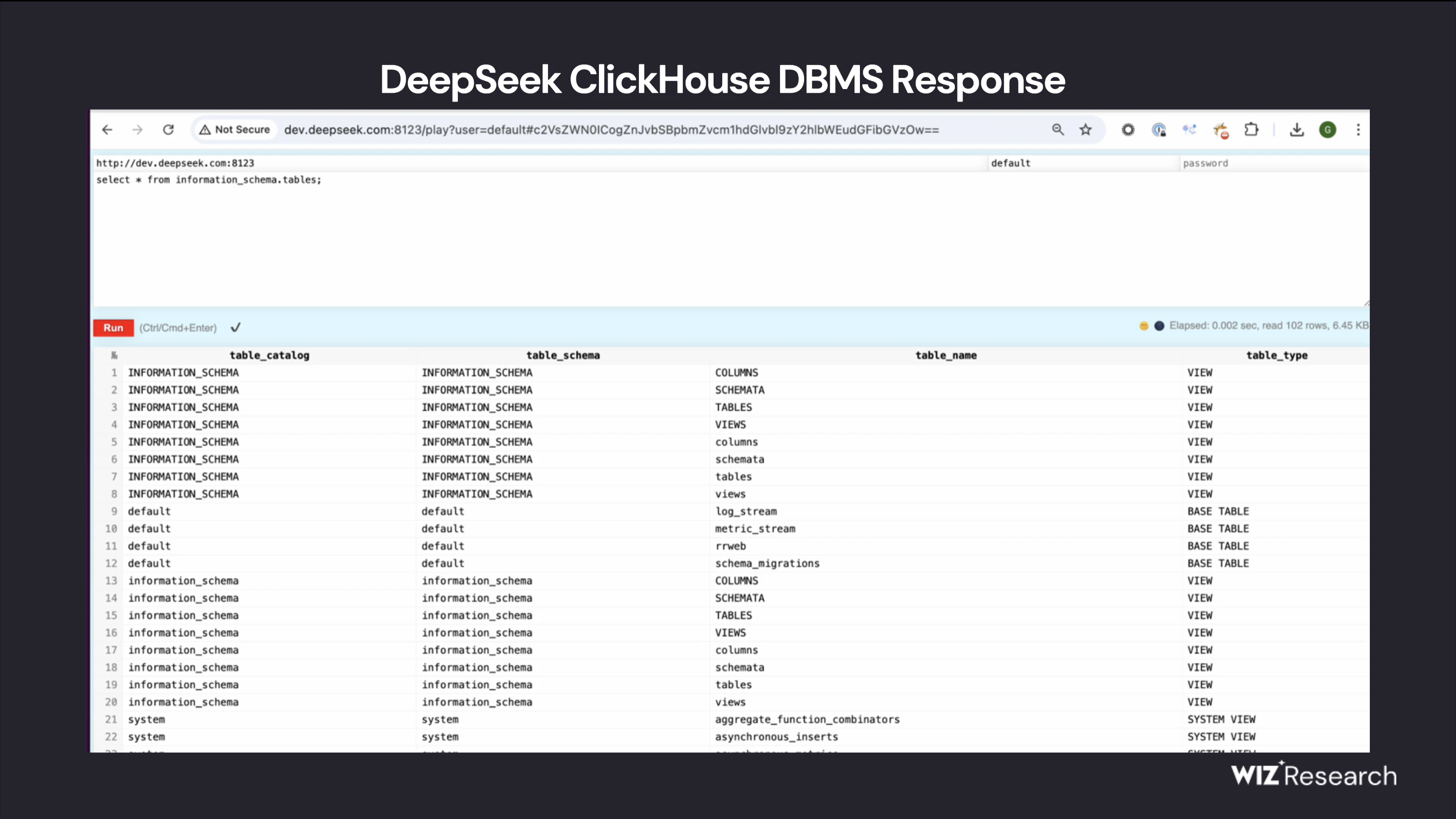

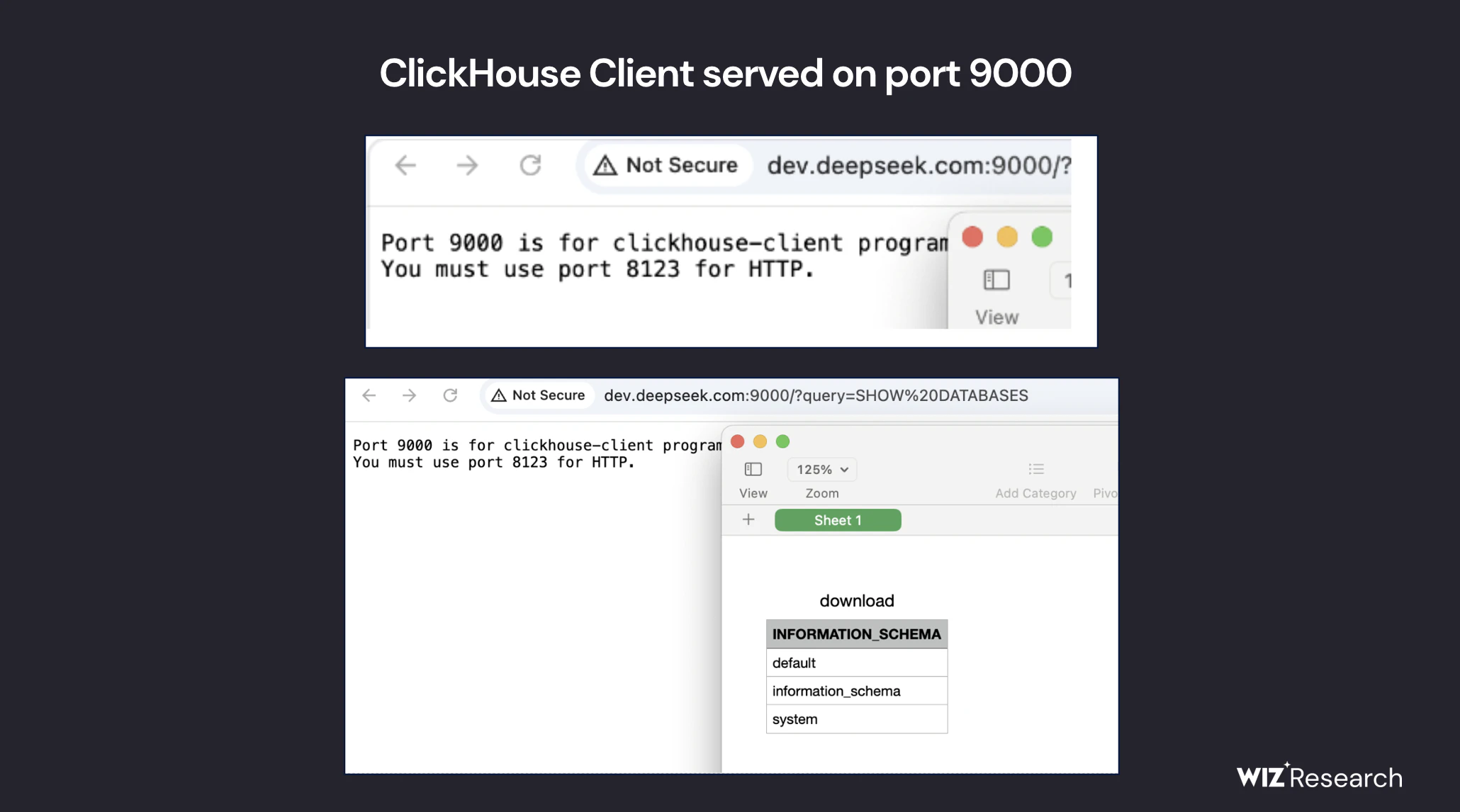

В течение нескольких минут мы обнаружили общедоступную базу данных ClickHouse, связанную с DeepSeek, которая была полностью открытой и неаутентифицированной, что открывало доступ к конфиденциальным данным. Она была размещена по адресам oauth2callback.deepseek.com:9000 и dev.deepseek.com:9000.

В базе данных содержится большое количество журналов чата, внутренних данных и конфиденциальной информации, включая потоки журналов, ключи API и оперативные данные.

Что еще более важно, такое воздействие позволяет полностью контролировать базу данных и потенциально повышать привилегии в среде DeepSeek без необходимости аутентификации или механизмов защиты от внешнего мира.

процесс экспонирования

Наша разведка началась с оценки общедоступных доменов DeepSeek. Составив карту внешней поверхности атаки с помощью методов прямой разведки (пассивное и активное обнаружение поддоменов), мы выявили около 30 поддоменов, выходящих в Интернет. Большинство поддоменов выглядели доброкачественными, на них размещались такие элементы, как интерфейсы чатботов, страницы состояния и документация по API - ни один из них изначально не указывал на высокую степень риска.

Однако, когда мы расширили поиск за пределы стандартных HTTP-портов (80/443), мы обнаружили два хоста, связанных со следующимиНеобычные открытые порты (8123 и 9000)::

- http://oauth2callback.deepseek.com:8123

- http://dev.deepseek.com:8123

- http://oauth2callback.deepseek.com:9000

- http://dev.deepseek.com:9000

После дальнейшего расследования порты указали наОткрытая база данных ClickHouseБаза данных была доступна без какой-либо аутентификации, что сразу же вызвало тревогу.

ClickHouse - это колоночная система управления базами данных с открытым исходным кодом, предназначенная для быстрых аналитических запросов к большим массивам данных. Она была разработана компанией "Яндекс" и широко используется для обработки данных в реальном времени, хранения журналов и анализа больших данных, что позволяет предположить, что этот тип воздействия является ценным и чувствительным открытием.

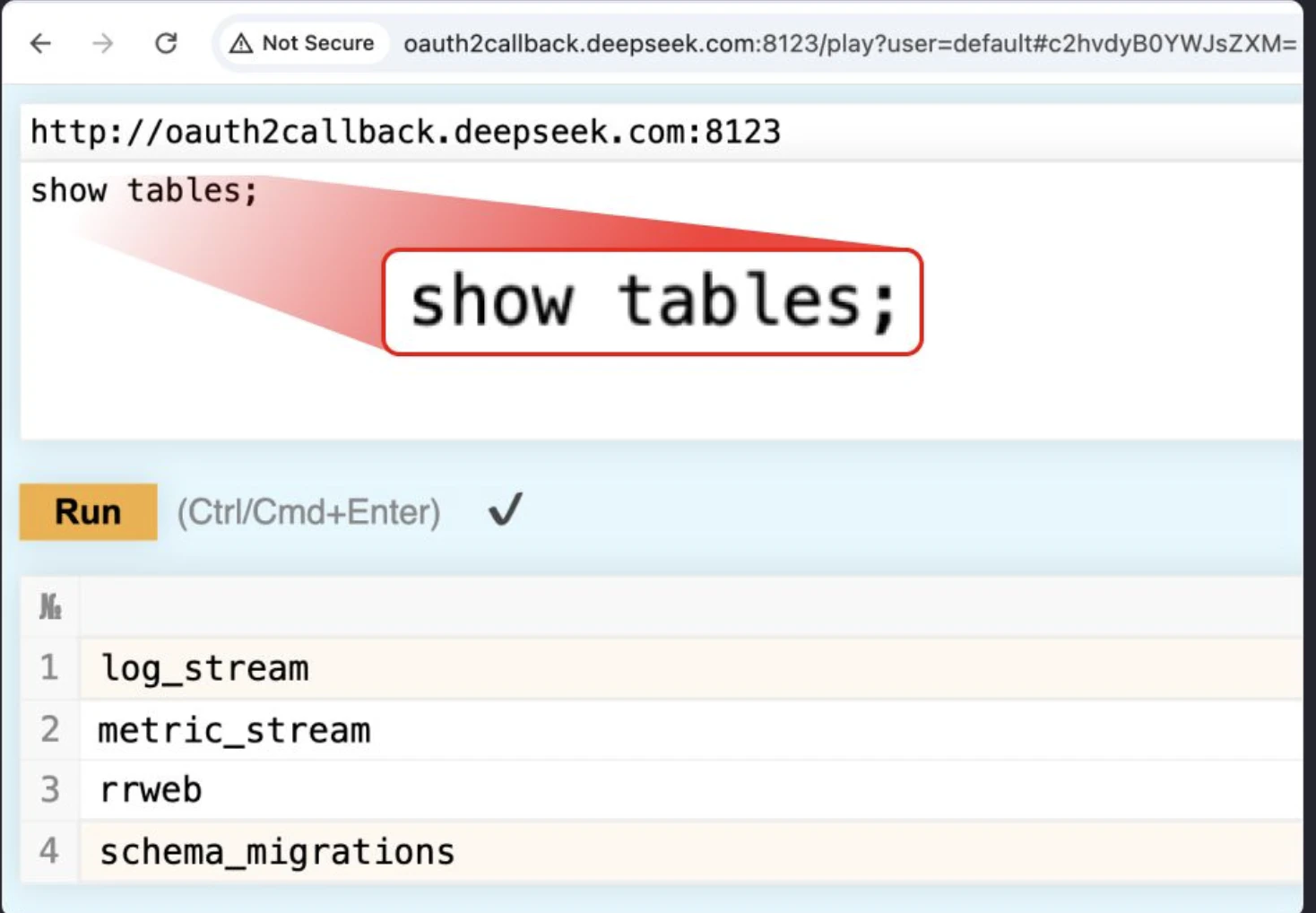

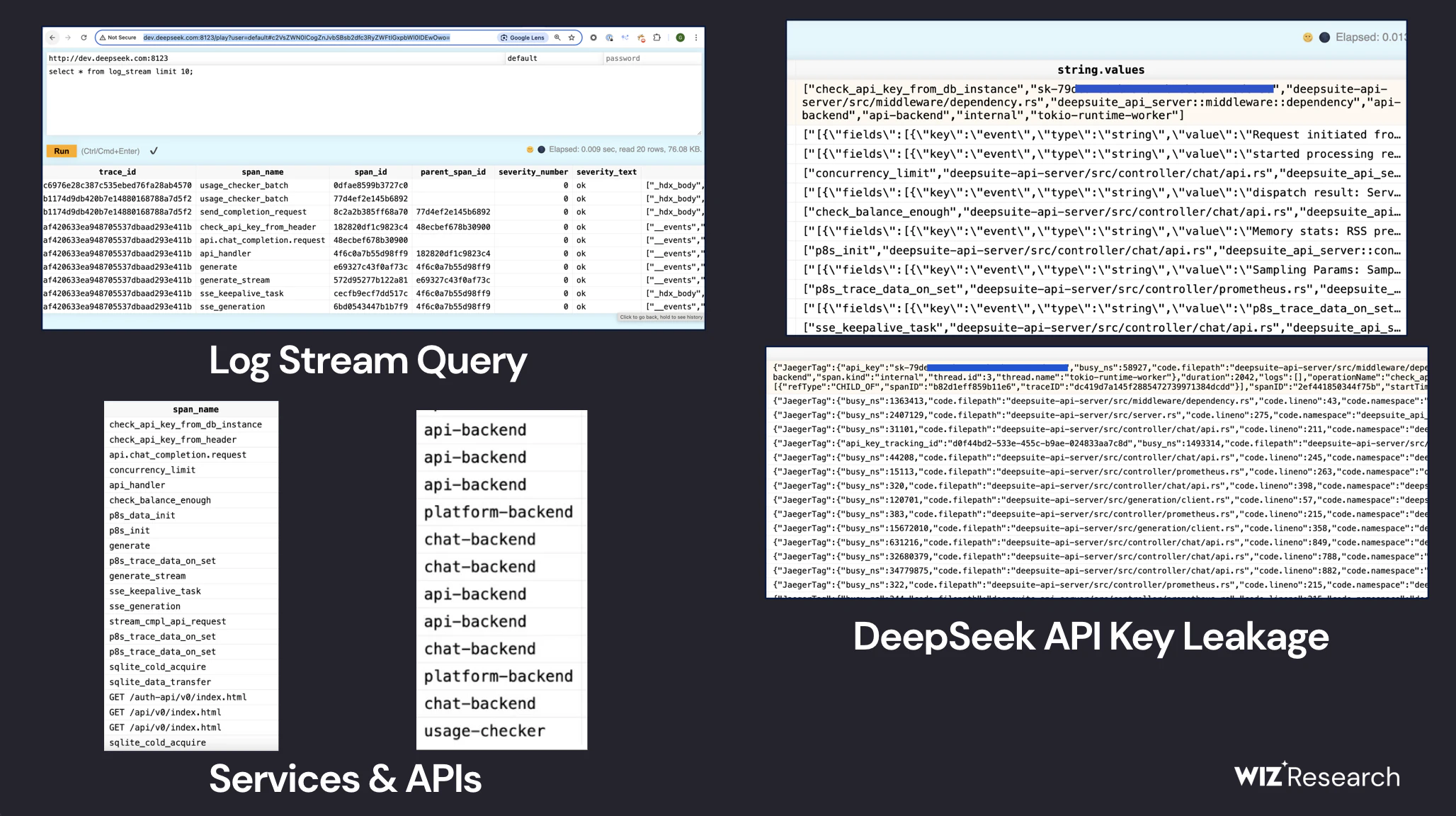

Используя HTTP-интерфейс ClickHouse, мы получили доступ к пути /play, который выглядит следующим образомПозволяет выполнять произвольные SQL-запросы прямо из браузера. Выполните простой запрос SHOW TABLES; запрос возвращает полный список доступных наборов данных.

Формы вывода ClickHouse Web UI

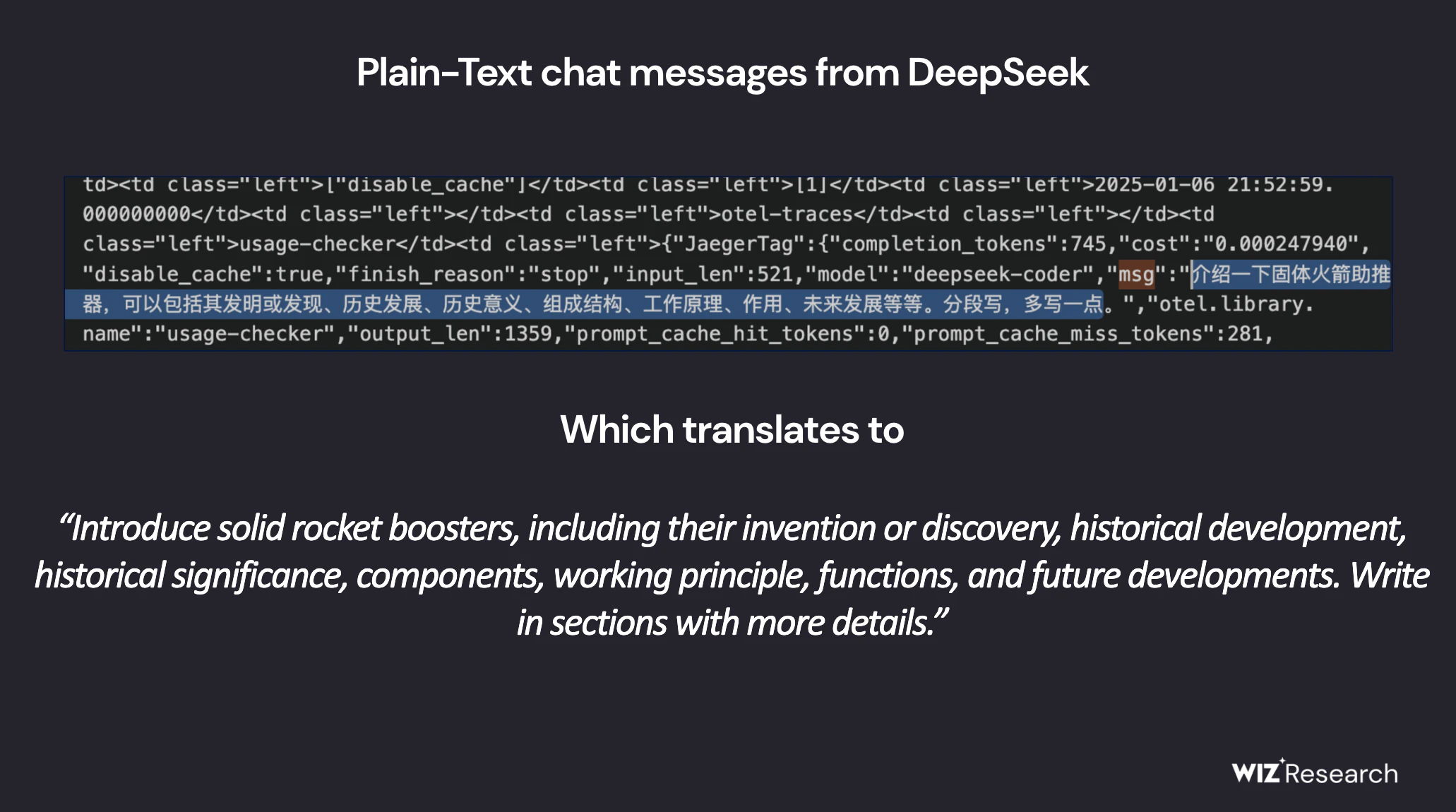

Одна из таблиц, которая выделяется на фоне других, - log_stream, содержащая таблицы сВысокочувствительные данныебольшого количества журналов.

Таблица log_stream содержитБолее 1 миллиона записей в журналеВо-первых, в нем есть колонки, которые особенно показательны:

- timestamp - дата записи журнала 6 января 2025 г.торжественная церемония

- span_name - ссылки на различные внутренние Конечная точка API DeepSeek

- string.values - Обычный текстовый журналВключаетжурнал чата, иКлючи API, сведения о бэкэнде и операционные метаданные

- _сервис - указывает, какой Услуги DeepSeekСоздаются журналы

- _источник - воздействиеИсточник запроса журналаСодержитЖурналы чата, ключи API, структура каталогов и журналы метаданных чатбота

Такой уровень доступа представляет собой серьезный риск для безопасности самой компании DeepSeek и ее конечных пользователей. Злоумышленник может не только получить конфиденциальные журналы и реальные сообщения чата, но и использовать такие запросы, как SELECT * FROM file('filename'), для извлечения паролей и локальных файлов, а также служебной информации непосредственно с сервера, в зависимости от конфигурации ClickHouse.

(Примечание: мы не проводили навязчивых запросов, выходящих за рамки переписи, чтобы соблюсти этические нормы исследования).

Основные выводы

Быстрое внедрение сервисов ИИ без соответствующих мер безопасности по своей сути рискованно. Эта экспозиция подчеркивает тот факт, что непосредственные риски безопасности приложений ИИ связаны с инфраструктурой и инструментами, которые их поддерживают.

В то время как значительная часть внимания вокруг безопасности ИИ сосредоточена на будущих угрозах, реальная опасность часто исходит от фундаментальных рисков - таких, как случайное раскрытие внешней базы данных. Эти риски являются основой безопасности и должны оставаться главным приоритетом для команд безопасности.

В то время как организации стремятся внедрить инструменты и услуги искусственного интеллекта, предлагаемые все большим числом стартапов и поставщиков, важно помнить, что, делая это, мы доверяем конфиденциальные данные этим компаниям. Быстрые темпы внедрения часто приводят к пренебрежению вопросами безопасности, но защита данных клиентов должна оставаться главным приоритетом. Команды безопасности должны тесно сотрудничать с инженерами по ИИ, чтобы обеспечить прозрачность архитектуры, инструментов и используемых моделей, чтобы мы могли защитить данные и предотвратить их раскрытие.

вынести вердикт

Мир еще не видел технологии, которая бы внедрялась такими темпами, как ИИ. Многие компании, занимающиеся разработкой искусственного интеллекта, быстро превратились в поставщиков критически важной инфраструктуры без систем безопасности, которые обычно сопровождают такое широкое внедрение. По мере того как ИИ все глубже внедряется в бизнес по всему миру, отрасль должна осознать риски, связанные с обработкой конфиденциальных данных, и внедрить методы обеспечения безопасности, сопоставимые с теми, которые требуются поставщикам публичных облаков и крупных инфраструктур.

© заявление об авторских правах

Авторское право на статью Круг обмена ИИ Пожалуйста, не воспроизводите без разрешения.

Похожие статьи

Нет комментариев...