DeepSeek-Datenbankleck: Die Sicherheitsrisiken hinter Chinas KI-Aufstieg

In den letzten Jahren hat China auf dem Gebiet der künstlichen Intelligenz weltweit beachtete Erfolge erzielt, und eine Reihe von Unternehmen wie DeepSeek Dies ist ein innovatives Unternehmen. Bei der Verfolgung technologischer Durchbrüche dürfen jedoch Sicherheitsfragen nicht außer Acht gelassen werden. Das Leck in der DeepSeek-Datenbank hat wieder einmal Alarm geschlagen und uns daran erinnert, dass wir ein Gleichgewicht zwischen technologischer Entwicklung und Sicherheit finden müssen, damit wir nicht dieselben Fehler wiederholen.

Das Durchsickern bedeutet nicht, dass die Daten des Benutzers böswillig verwendet werden, dieser Test zeigt nur Sicherheitsprobleme auf, diese Schwachstelle wurde rechtzeitig nach der Entdeckung geschlossen, verfallen Sie nicht in Panik.PS: In der Tat, jedes Stück Ihrer Daten ist transparent. Und wenn man diese Schwachstelle beobachtet, kann man erahnen, zu welchem Zweck sie verwendet wird - warum sollte man sich in diesem Leben um die Privatsphäre kümmern?

Wiz Research legt DeepSeek-Datenbank offen und gibt sensible Informationen preis, darunter Chat-Protokolle

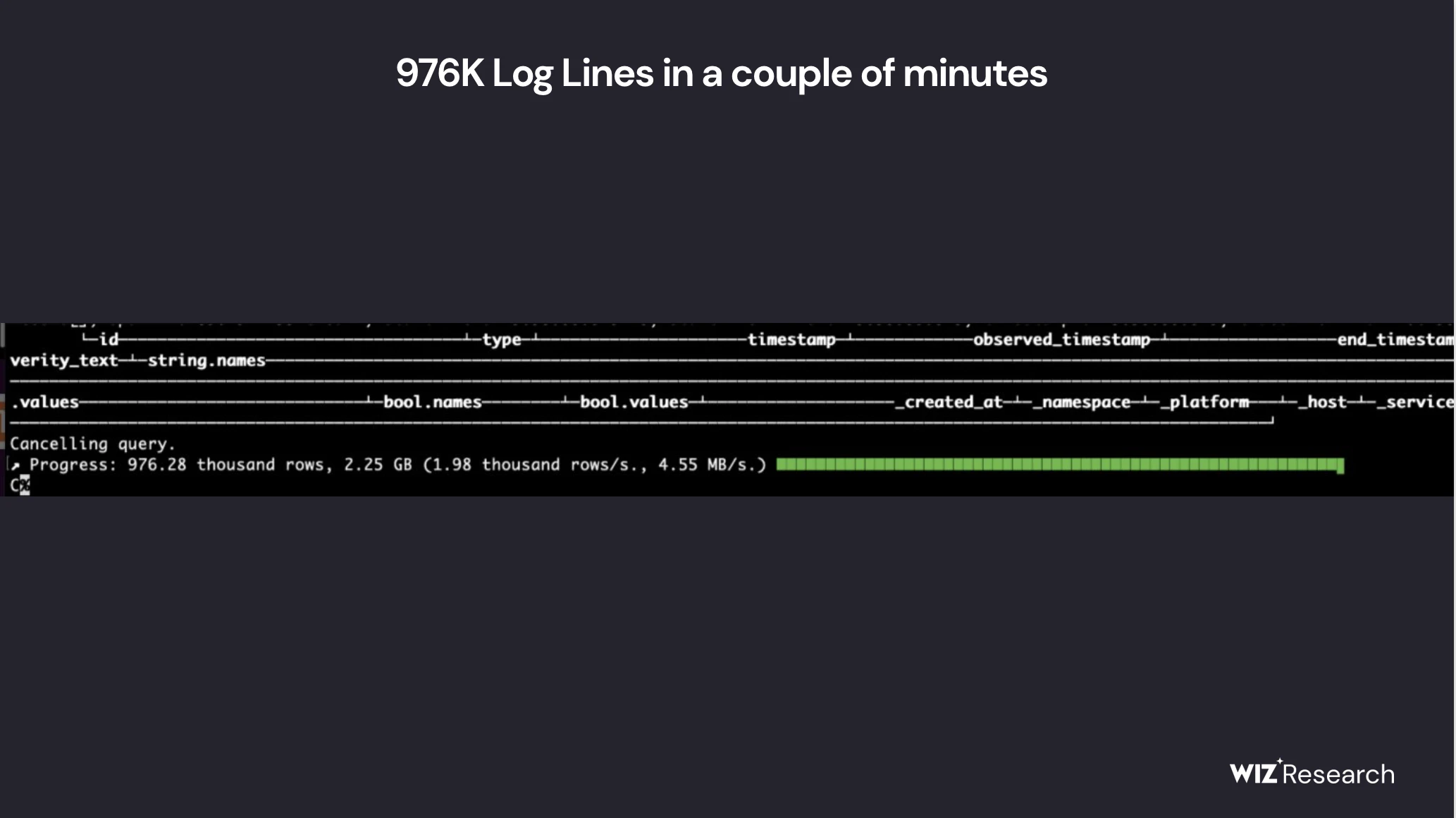

Eine öffentlich zugängliche Datenbank, die zu DeepSeek gehörte, ermöglichte die vollständige Kontrolle über die Datenbankoperationen, einschließlich der Möglichkeit, auf interne Daten zuzugreifen. Dabei wurden über eine Million Zeilen von Protokolldatenströmen mit hochsensiblen Informationen aufgedeckt.

Wiz Research entdeckte eine öffentlich zugängliche ClickHouse-Datenbank, die DeepSeek gehörte und die vollständige Kontrolle über die Datenbankoperationen ermöglichte, einschließlich der Möglichkeit, auf interne Daten zuzugreifen. Das Team von Wiz Research informierte DeepSeek umgehend und verantwortungsbewusst über das Problem, woraufhin DeepSeek umgehend Maßnahmen zum Schutz der offengelegten Daten ergriff.

In diesem Blog-Beitrag werden wir unsere Ergebnisse im Detail vorstellen und ihre weiterreichenden Auswirkungen auf die Branche als Ganzes betrachten.

Abstracts

DeepSeek ist ein chinesisches KI-Startup, das für seine bahnbrechenden KI-Modelle bekannt ist, insbesondere für das DeepSeek-R1 Inferenzmodell, das in letzter Zeit viel Aufmerksamkeit in den Medien erhalten hat. Das Modell konkurriert in seiner Leistung mit führenden KI-Systemen wie o1 von OpenAI und zeichnet sich durch seine Kosteneffektivität und Effizienz aus.

Da DeepSeek im Bereich der künstlichen Intelligenz hohe Wellen schlug, machte sich das Team von Wiz Research daran, die externe Sicherheitslage des Unternehmens zu bewerten und mögliche Schwachstellen zu identifizieren.

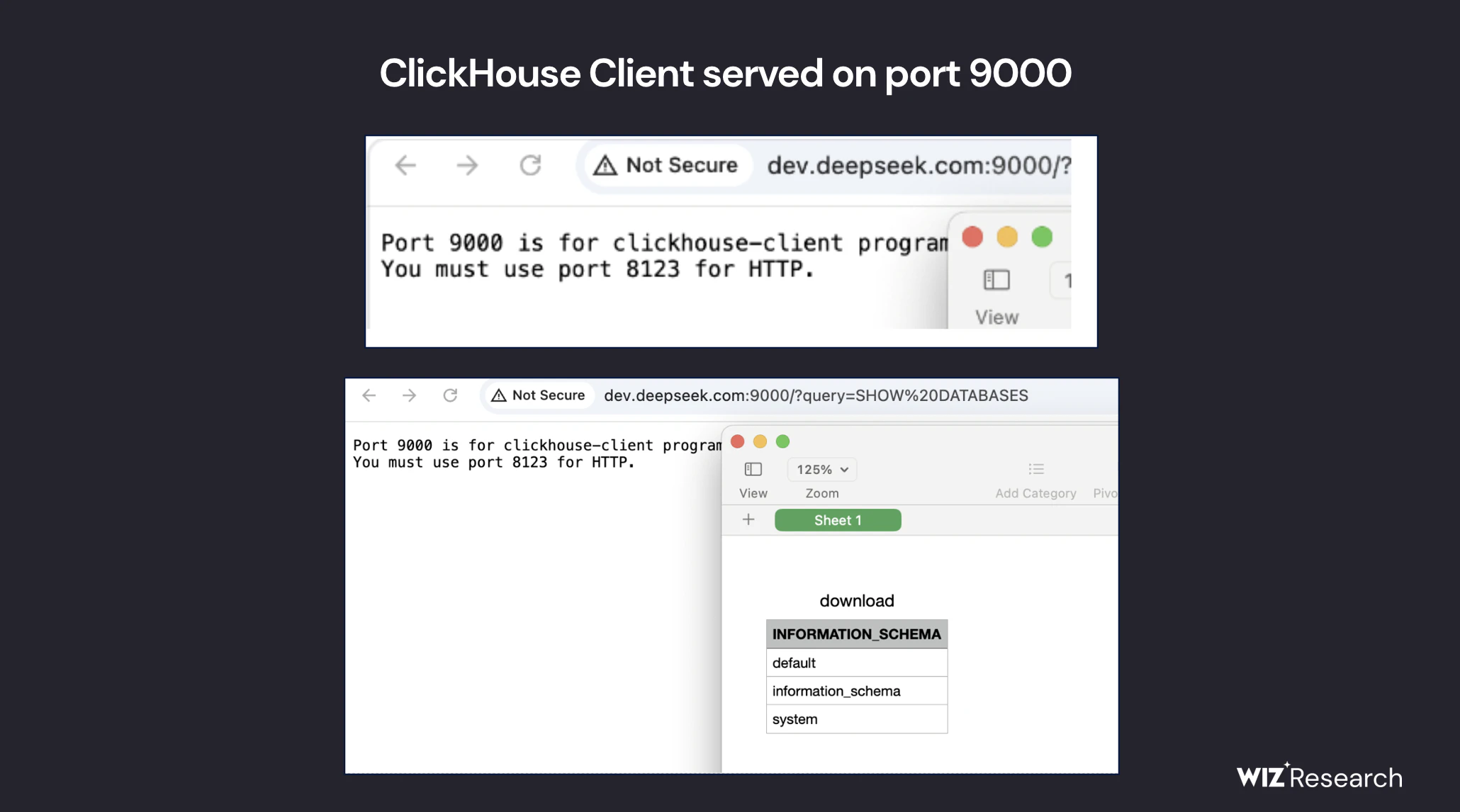

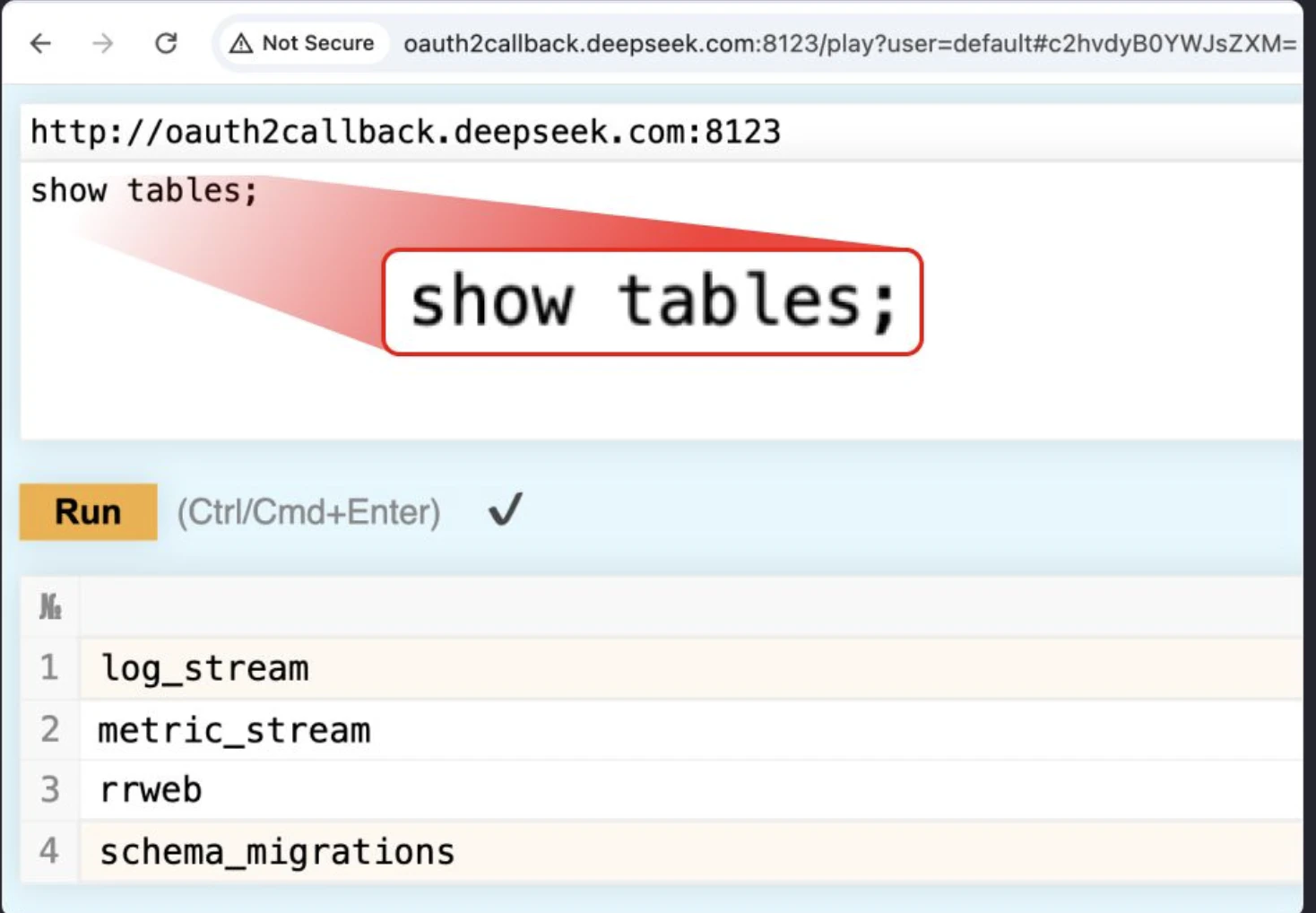

Innerhalb weniger Minuten entdeckten wir eine öffentlich zugängliche ClickHouse-Datenbank, die mit DeepSeek verknüpft war und völlig offen und unauthentifiziert war, wodurch sensible Daten offengelegt wurden. Sie wird unter oauth2callback.deepseek.com:9000 und dev.deepseek.com:9000 gehostet.

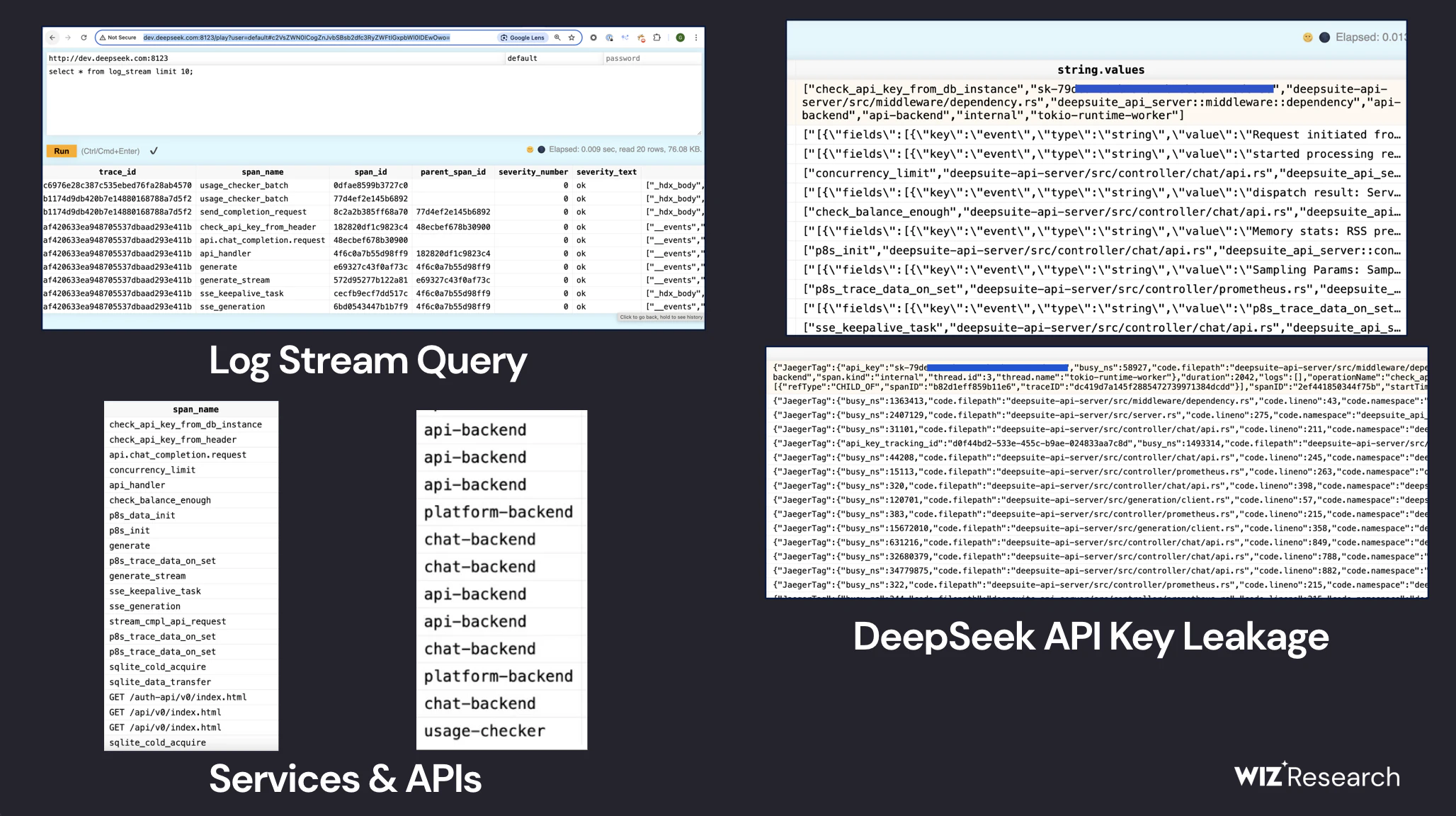

Die Datenbank enthält eine große Menge an Chat-Protokollen, Back-End-Daten und sensiblen Informationen, darunter Protokolldatenströme, API-Schlüssel und betriebliche Details.

Noch wichtiger ist, dass diese Offenlegung die vollständige Kontrolle über die Datenbank und eine potenzielle Erhöhung der Berechtigungen innerhalb der DeepSeek-Umgebung ermöglicht, ohne dass eine Authentifizierung oder Schutzmechanismen gegen die Außenwelt erforderlich sind.

Belichtungsprozess

Unsere Aufklärungsbemühungen begannen mit der Auswertung der öffentlich zugänglichen Domänen von DeepSeek. Durch die Kartierung der externen Angriffsfläche mithilfe direkter Erkundungstechniken (passives und aktives Aufspüren von Subdomains) identifizierten wir etwa 30 mit dem Internet verbundene Subdomains. Die meisten Subdomains schienen harmlos zu sein und beherbergten Elemente wie Chatbot-Schnittstellen, Statusseiten und API-Dokumentation, von denen zunächst keine auf ein hohes Risiko hindeuteten.

Als wir unsere Suche jedoch über die Standard-HTTP-Ports (80/443) hinaus ausdehnten, entdeckten wir zwei Hosts, die mit den folgenden verbunden sindUngewöhnlich offene Ports (8123 und 9000)::

- http://oauth2callback.deepseek.com:8123

- http://dev.deepseek.com:8123

- http://oauth2callback.deepseek.com:9000

- http://dev.deepseek.com:9000

Nach weiteren Untersuchungen wiesen die Häfen auf eineÖffentlich zugängliche ClickHouse-DatenbankAuf die Datenbank konnte ohne jegliche Authentifizierung zugegriffen werden - ein sofortiger Grund zur Sorge.

ClickHouse ist ein Open-Source-Datenbankmanagementsystem, das für schnelle analytische Abfragen großer Datensätze konzipiert ist. Es wurde von Yandex entwickelt und wird in großem Umfang für die Verarbeitung von Echtzeitdaten, die Speicherung von Protokollen und Big-Data-Analysen verwendet, was darauf hindeutet, dass diese Art der Offenlegung eine wertvolle und sensible Entdeckung ist.

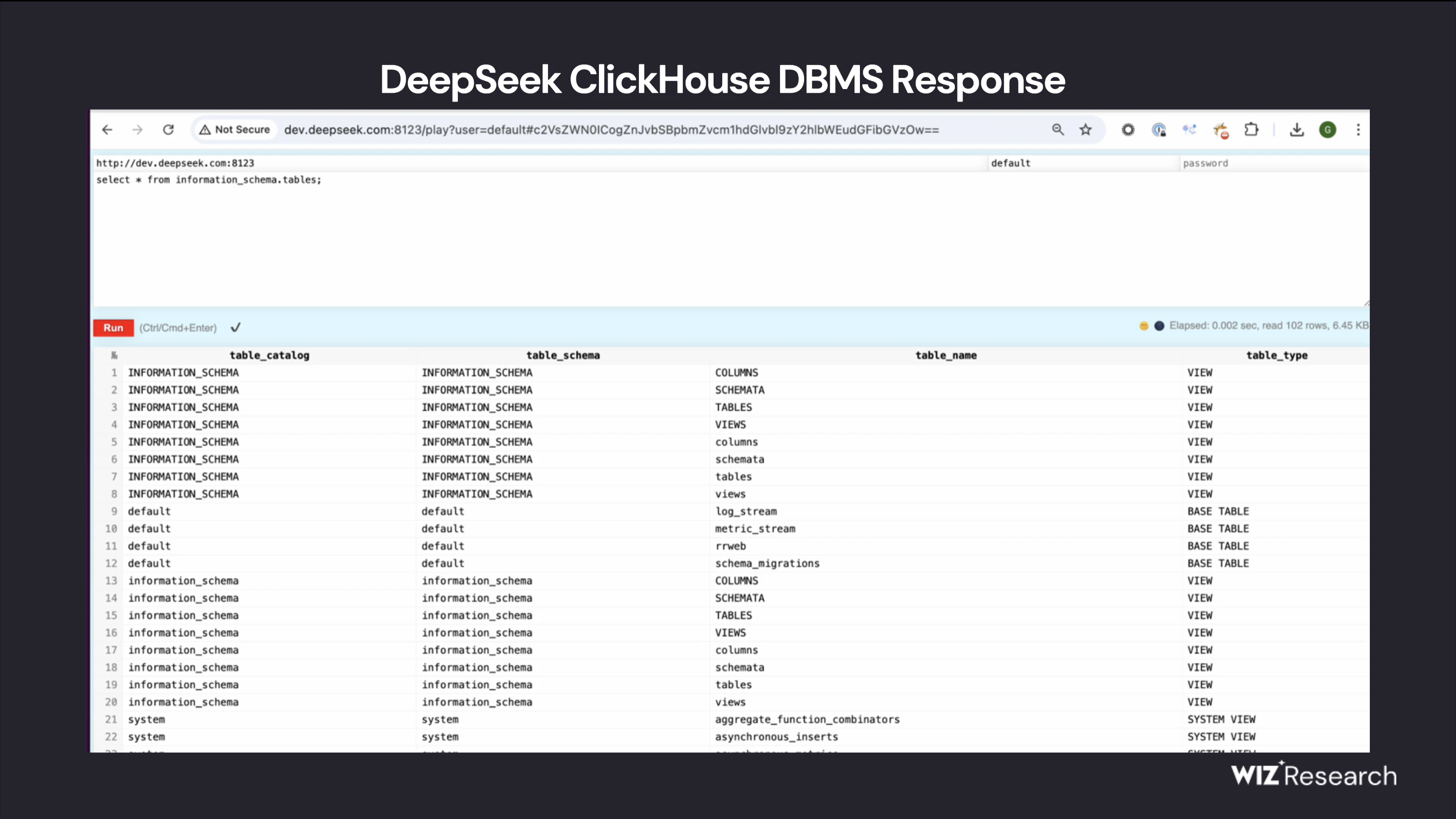

Über die HTTP-Schnittstelle von ClickHouse greifen wir auf den Pfad /play zu, der wie folgt lautetErmöglicht die Ausführung beliebiger SQL-Abfragen direkt vom Browser aus. Führen Sie ein einfaches SHOW TABLES aus; die Abfrage liefert eine vollständige Liste der zugänglichen Datensätze.

ClickHouse Web UI Ausgabeformulare

Eine Tabelle, die besonders auffällt, ist log_stream, die Tabellen mitHochsensible Dateneiner großen Anzahl von Protokollen.

Die Tabelle log_stream enthältÜber 1 Million ProtokolleinträgeDie erste ist, dass sie Spalten enthält, die besonders aufschlussreich sind:

- timestamp - das Datum des Protokolls von 6. Januar 2025Eröffnungsfeier

- span_name - verweist auf verschiedene interne DeepSeek API Endpunkt

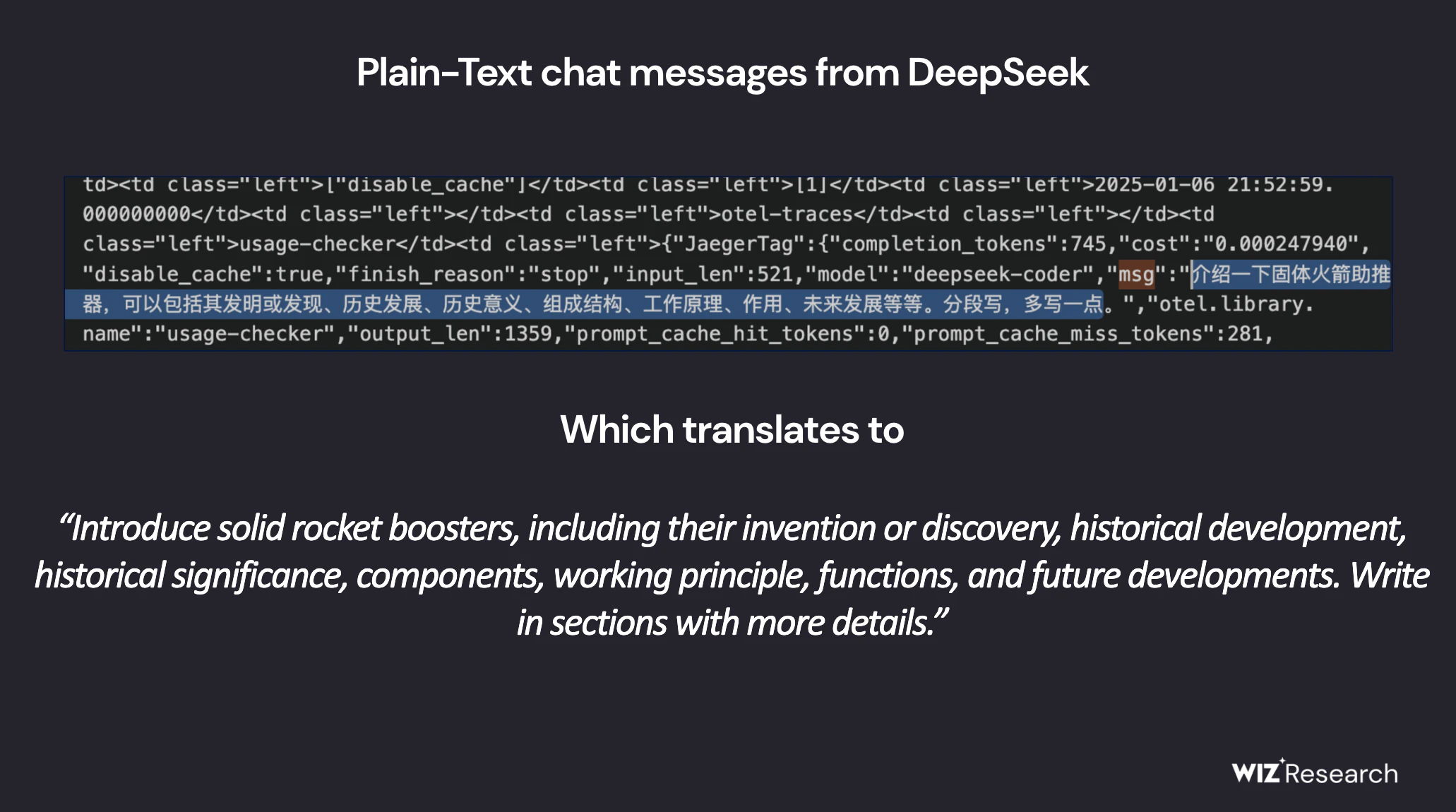

- string.values - KlartextprotokollEnthältChatprotokollundAPI-Schlüssel, Backend-Details und operative Metadaten

- _service - gibt an, welche DeepSeek DienstleistungenProtokolle werden erstellt

- _Quelle - ExpositionQuelle der ProtokollanforderungEnthältChat-Protokolle, API-Schlüssel, Verzeichnisstruktur und Chatbot-Metadaten-Protokolle

Diese Zugriffsmöglichkeit stellt ein ernsthaftes Risiko für die Sicherheit von DeepSeek selbst und seiner Endbenutzer dar. Ein Angreifer kann nicht nur sensible Protokolle und Chat-Nachrichten im Klartext abrufen, sondern auch Abfragen wie SELECT * FROM file('filename') verwenden, um Klartextpasswörter und lokale Dateien sowie geschützte Informationen direkt vom Server zu extrahieren, je nach ClickHouse-Konfiguration.

(Hinweis: Um ethische Forschungspraktiken zu wahren, haben wir keine über den Umfang der Aufzählung hinausgehenden Abfragen durchgeführt).

Die wichtigsten Erkenntnisse

Die schnelle Einführung von KI-Diensten ohne angemessene Sicherheitsmaßnahmen ist von Natur aus riskant. Diese Aufdeckung macht deutlich, dass die direkten Sicherheitsrisiken von KI-Anwendungen von der Infrastruktur und den Tools ausgehen, die sie unterstützen.

Während sich ein Großteil der Aufmerksamkeit rund um die KI-Sicherheit auf künftige Bedrohungen konzentriert hat, geht die wahre Gefahr oft von grundlegenden Risiken aus - wie der versehentlichen Offenlegung externer Datenbanken. Diese Risiken sind die Grundlage der Sicherheit und sollten für Sicherheitsteams weiterhin höchste Priorität haben.

Da Unternehmen immer mehr KI-Tools und -Dienstleistungen von einer wachsenden Zahl von Start-ups und Anbietern übernehmen, ist es wichtig, daran zu denken, dass wir diesen Unternehmen sensible Daten anvertrauen. Die rasche Einführung führt oft dazu, dass die Sicherheit vernachlässigt wird, aber der Schutz der Kundendaten muss weiterhin oberste Priorität haben. Die Sicherheitsteams müssen eng mit den KI-Ingenieuren zusammenarbeiten, um sicherzustellen, dass sie Einblick in die Architektur, die Tools und die verwendeten Modelle haben, damit wir die Daten schützen und eine Gefährdung verhindern können.

zu einem Urteil gelangen

Noch nie hat sich eine Technologie so schnell durchgesetzt wie die KI. Viele KI-Unternehmen haben sich schnell zu Anbietern kritischer Infrastrukturen entwickelt, ohne die Sicherheitsrahmen, die normalerweise mit einer so weit verbreiteten Einführung einhergehen. Da KI weltweit immer stärker in Unternehmen integriert wird, muss die Branche die Risiken des Umgangs mit sensiblen Daten erkennen und Sicherheitspraktiken durchsetzen, die mit denen vergleichbar sind, die von öffentlichen Cloud-Anbietern und großen Infrastrukturanbietern verlangt werden.

© urheberrechtliche Erklärung

Artikel Copyright AI-Austauschkreis Alle, bitte nicht ohne Erlaubnis vervielfältigen.

Ähnliche Artikel

Keine Kommentare...