Shadowfetch: Cloudflare Workers 匿名プロキシ大規模モデルAPI

はじめに

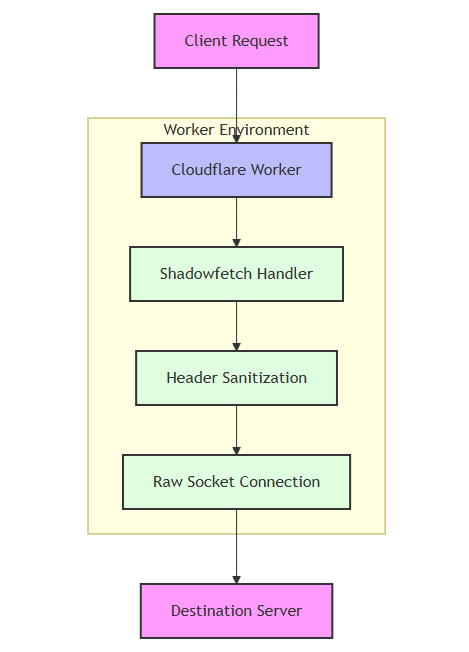

ShadowfetchはCloudflare Workersのための軽量なオープンソースツールで、開発者のtysakによってGitHubで管理され、AGPL v3ライセンスの下でリリースされています。これはCloudflare Workersのデフォルトのフェッチ機能をネイティブのTCPソケットリクエスト転送に置き換えるもので、より高度なプライバシー保護をユーザーに提供することを目的としています。ユーザーIP、ジオロケーションなどの機密情報を漏らす可能性のあるビルトインフェッチの代わりに、Shadowfetchは不要なメタデータやヘッダーを削除することで、リクエストプロセス中に必要なデータのみが渡されるようにします。リクエストを匿名化する必要があるプロキシ・サービスなど、高いプライバシー要件がある開発者やアプリケーションに適しています。

Cloudflare Workersを使用してあらゆる種類のビッグファクトリーAPIを反転させることがブロッキングにつながる可能性がある理由は、Cloudflare Workersがあなたのプライバシーを損なう可能性があるためであり、このソリューションは主にあらゆる種類のビッグモデルAPIを安全かつ強力に使用するために使用されます。

機能一覧

- 個人情報保護リクエスト転送Cloudflareがデフォルトで追加するセンシティブなヘッダー(ユーザーIPやジオロケーションなど)を削除します。

- ネイティブTCPソケットのサポート直接TCP接続を使用することで、内蔵フェッチのメタデータ・インジェクションをバイパスする。

- 軽量設計リソースの消費を抑え、高速レスポンスを実現し、高頻度のリクエストシナリオに適しています。

- 構成可能性ユーザー定義のターゲットURLと認証トークンをサポートし、さまざまなニーズに柔軟に対応。

- オープンソース・コラボレーションAGPL v3ライセンスに基づき、コミュニティによるコードの提供や最適化の提案を歓迎します。

ヘルプの使用

ShadowfetchはCloudflare Workers環境で動作するツールであり、インストールと使用にはある程度の技術的背景が必要です。以下は、ユーザが迅速に導入し、使い始めるための詳細なインストールおよび操作ガイドです。

設置プロセス

ShadowfetchはGitHub経由のソースコードとCloudflare Workersへのデプロイが必要です。正確な手順は以下の通りです:

1.環境を整える

- 前提条件::

- Cloudflareアカウントに登録し、Workers機能を有効にしました。

- Node.jsとnpm(Wranglerツール用)をインストールする。

- Cloudflare用のWrangler CLIツールをインストールします:

npm install -g wrangler - Wranglerにログイン:

wrangler login

2.シャドウフェッチのソースコードを入手する

- Shadowfetchリポジトリのクローンまたはダウンロード:

git clone https://github.com/tysak/shadowfetch.git cd shadowfetch

- 如果项目没有提供独立的 `wrangler.toml` 文件,需手动创建:

```toml

name = "shadowfetch-worker"

type = "javascript"

account_id = "你的 Cloudflare Account ID"

workers_dev = true

3.構成コード

- プロジェクトのメイン・スクリプト・ファイル(通常は

index.js)、必要に応じて設定を変更する。例えばconst CONFIG = { AUTH_TOKEN: "your-auth-token", // 用于验证请求的令牌 DEFAULT_DST_URL: "https://example.com", // 默认目标地址 DEBUG_MODE: false, // 调试模式开关 }; - 設定が完了したらファイルを保存する。

4.Cloudflareワーカーへのデプロイメント

- デプロイするプロジェクト・ディレクトリで以下のコマンドを実行する:

wrangler publish - デプロイに成功すると、CloudflareはWorkers URLを返します。

https://shadowfetch.your-account.workers.devこのサービスにはこのURLからアクセスできる。

5.配備の検証

- 利用する

curlまたはブラウザのテストサービス:curl https://shadowfetch.your-account.workers.dev/image/https://example.com - レスポンスがターゲットサーバーに返され、その中にセンシティブヘッダー(例えば

cf-ipcountry)、配備が成功したことを示す。

使用方法

Shadowfetchの中核機能は、Workersを介したリクエストを傍受し、プライバシーを保護する方法で転送することです。以下はその仕組みの詳細です:

基本的なリクエスト転送

- トリガメソッドシャドーフェッチはパスパターンに基づいている。

/image/https/...) を使ってリクエストをインターセプトする。例えばcurl https://shadowfetch.your-account.workers.dev/image/https://example.com - 処理の流れ::

- 労働者はリクエストを受け取る。

- シャドウフェッチは、すべての機密ヘッダー(例えば

cf-connecting-ip). - TCPソケット経由でターゲットサーバーに直接接続(

https://example.com). - ターゲットサーバーからの応答を返します。

カスタムターゲットの設定

- コードの設定

DEFAULT_DST_URL宛先を指定しないリクエストはすべてこのアドレスに転送される。例えばconst CONFIG = { DEFAULT_DST_URL: "https://api.example.com" }; - 再展開:

wrangler publish

認証の追加

- アクセスを制限する必要がある場合は

AUTH_TOKEN.クライアントのリクエストは、ヘッダーにトークンを含める必要がある:curl -H "Authorization: your-auth-token" https://shadowfetch.your-account.workers.dev/image/https://example.com - 正しいトークンを持たないリクエストは拒否される。

注目の機能操作

プライバシー

- 結果を見るShadowfetch とデフォルトの fetch を使ってリクエストヘッダを比較します:

- デフォルトのフェッチ:

cf-ipcountry: CN cf-connecting-ip: 1.2.3.4 - シャドウフェッチ

(仅保留必要头信息,如 Content-Type)

- デフォルトのフェッチ:

- 操作方法追加設定は不要で、配備後に自動的に有効になります。

デバッグモード

- 使い始める

DEBUG_MODE詳細なログを見るconst CONFIG = { DEBUG_MODE: true }; - 配備後、Workersログにアクセスする:

wrangler tail - ログにはリクエスト処理の詳細が表示され、問題のトラブルシューティングが容易になります。

使用上の推奨事項

- テスト環境初期展開にはローカルでの使用を推奨

wrangler devテスト:wrangler dev - 更新コードGitHubから定期的に最新バージョンを取得:

git pull origin main wrangler publish - 地域支援GitHubのIssuesにフィードバックを投稿したり、問題に遭遇したらコードに貢献してください。

使用例

1.HTTPプロキシ

デプロイされたワーカーのアドレスの末尾に、以下の形式で宛先URLを追加するだけです:

https://你的_Cloudflare_Worker_域名/密码/https://目标网站/其他路径

一例を挙げよう:

https://bequiet.pages.dev/fonts/https://destination.example.com/dns_query

そのリンクを訪れると、リクエストは https://destination.example.com/dns_queryそして、もはや本当のIPを公開することはない!

2.WebSocketプロキシ

WebSocketをプロキシするには、対象のプロトコルをwss://で始まるものに置き換えるだけです。

形式は変わらない:

wss://你的_Cloudflare_Worker_域名/密码/wss://目标网站/其他路径

例

wss://bequiet.pages.dev/fonts/wss://destination.example.com/chatroom

ワンクリックで wss://destination.example.com/chatroom.

よくある質問

- なぜシャドーフェッチがプライバシーの面で優れているのか?

Cloudflare独自のさまざまなcf-これは、ターゲットサーバーから見て、あなたのリクエストが「クリーンなネイティ ブTCP接続」であることを意味する。これは、あなたのリクエストがターゲットサーバーから見て「きれいなネイティブTCP接続」であることを意味する。 - デバッグをオンにしてログを見るには?

ハンドルを持つオブジェクトの分類器DEBUG_MODE環境変数がtrue以上です。ワーカーログにリクエストとレスポンスの詳細なデバッグ情報が表示されます。 - パスワードにデフォルトのAUTH_TOKENを使用することはできませんか?

環境変数で "mySecret "のように好きな文字列に変更すれば、プロキシが成功するためには、リンクは同じ "mySecret "に従わなければならない。

© 著作権表示

記事の著作権 AIシェアリングサークル 無断転載はご遠慮ください。

関連記事

コメントはありません