xyks : notes inversées de calcul oral du petit singe, rétro-ingénierie et algorithmes de décryptage

Introduction générale

Ape Mouth Calculator Reverse Notes est un projet open source qui vise à documenter et à partager le processus et les méthodes de rétro-ingénierie de l'application Ape Mouth Calculator. Le projet contient une variété d'outils et de techniques de rétro-ingénierie pour utiliser les instructions, telles que Frida, dexdump, etc., pour aider les utilisateurs à comprendre et à craquer les algorithmes de cryptage et les méthodes de transmission de données de l'Ape Mouth Calculator. Le projet est riche en contenu et couvre les étapes détaillées de la construction de l'environnement aux opérations spécifiques, ce qui en fait une ressource précieuse pour les amateurs de rétro-ingénierie et les chercheurs.

Liste des fonctions

- Documenter le processus d'ingénierie inverse de l'application Ape Oral Calculator

- Les scripts et les instructions de Frida sont fournis.

- Introduction à l'outil dexdump

- Partager des algorithmes de décryptage et des conseils d'analyse de paquets

- Fournir des étapes détaillées et des exemples de code

Utiliser l'aide

construction de l'environnement

- Installation de l'émulateurTélécharger et installer l'émulateur mumu, suivre le tutoriel officiel pour installer Magisk, Lsposed et Algorithmic Assistant dans l'ordre.

- Installer l'application Ape DictationPour cela, installez l'application Ape Oral Calculator dans l'émulateur et configurez l'Algorithm Assistant pour permettre le débogage à distance par WebView.

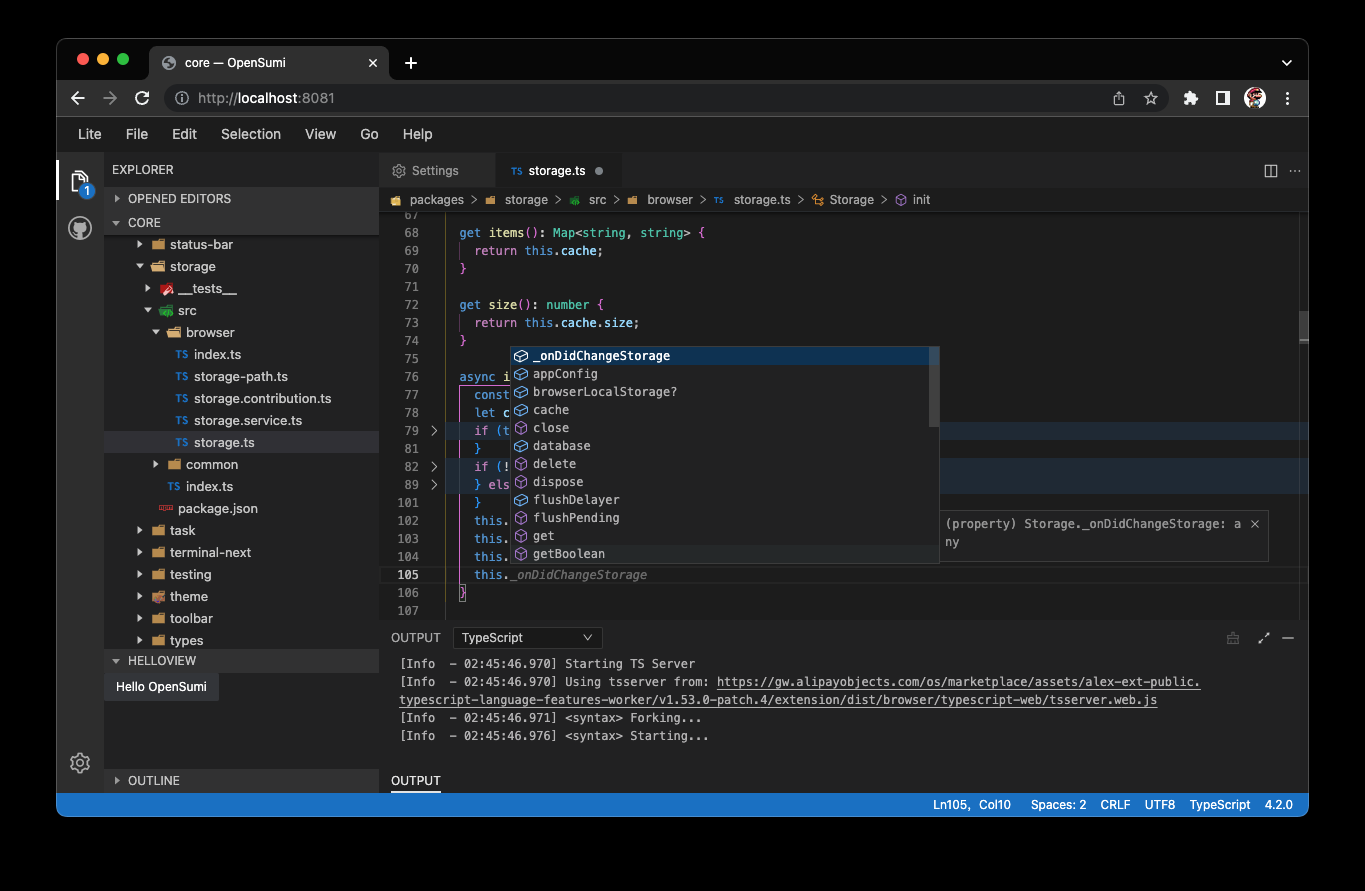

- débogage du navigateurOuvrez Chrome ou Edge, respectivement, et accédez à la page d'accueil de l'application.

chrome://inspectpeut-êtreedge://inspectlancez l'application de calcul oral Ape et entrez dans l'interface PK de calcul oral, revenez à la page INSPECT du navigateur, attendez que le bouton de débogage du lien PK s'affiche et cliquez sur Déboguer.

L'inversion avec Frida

- Télécharger FridaTélécharger la version correspondante de Frida-server depuis le dépôt officiel de Frida et l'extraire dans n'importe quel répertoire de l'émulateur.

- Démarrage du serveur FridaPour cela, il faut placer Frida-server dans le répertoire de l'émulateur via la commande ADB et le démarrer avec les privilèges de l'utilisateur root.

- Injection de scriptsLe script inverse est injecté dans Ape Maths via la ligne de commande, par exemple :

frida -U -n 小猿口算 -l ./hook_JsBridgeBean_sign.js

Analyse des paquets et décryptage

- analyse des paquetsLes scripts Frida permettent de capturer les paquets d'arithmétique orale d'Ape et d'analyser les algorithmes de cryptage et les méthodes de transmission de données qu'ils contiennent.

- algorithme de décryptageLe projet fournit des implémentations de divers algorithmes de décryptage et des exemples de code, qui peuvent être modifiés et testés par l'utilisateur selon ses besoins.

- Demandes de simulationVérifier l'exactitude de l'algorithme de décryptage en analysant les questions et réponses de test obtenues et en utilisant un script pour simuler une demande de soumission d'une réponse.

exemple de code (informatique)

Le projet contient plusieurs exemples de fichiers de code, tels queexercise.ts,request.tsLes utilisateurs peuvent se référer à ces codes pour les détails de mise en œuvre et les méthodes d'exploitation spécifiques.

© déclaration de droits d'auteur

Article copyright Cercle de partage de l'IA Tous, prière de ne pas reproduire sans autorisation.

Articles connexes

Pas de commentaires...