Corgea : une plateforme de sécurité IA qui corrige automatiquement les vulnérabilités du code

Introduction générale

Corgea est une plateforme de sécurité du code basée sur l'IA dont l'objectif est d'aider les développeurs et les équipes de sécurité à découvrir, analyser et corriger automatiquement les vulnérabilités de leur code. Pour ce faire, elle travaille avec les outils existants de test statique de la sécurité des applications (SAST), tels que Snyk Corgea prend en charge de nombreux langages de programmation, dont Java, Python, Go et bien d'autres, et couvre des problèmes complexes tels que les erreurs de logique commerciale, les vulnérabilités d'authentification, etc. Il peut réduire les faux positifs d'environ 30% et réduire de manière significative le coût et le temps de correction. Elle permet de réduire les faux positifs d'environ 30%, de réduire considérablement les coûts et le temps de correction, et d'économiser en moyenne 80% en efforts de développement. La plateforme est facile à utiliser et peut être rapidement intégrée via les applications GitHub, ce qui la rend adaptée aux équipes qui recherchent un développement efficace et sécurisé.

Liste des fonctions

- analyse de la vulnérabilitéDétecter les erreurs de logique commerciale, les vulnérabilités d'authentification, les problèmes de sécurité des API et les clés codées en dur dans votre code.

- AI Auto RepairLes tâches à accomplir sont les suivantes : générer des correctifs de haute qualité pour les vulnérabilités découvertes et créer des demandes d'extraction pour que les développeurs les examinent.

- Filtrage des fausses alarmesLes résultats de l'analyse de l'IA permettent de réduire automatiquement le nombre de faux positifs (environ 30%) et d'améliorer l'efficacité de l'équipe de sécurité.

- Prise en charge multilinguePrise en charge de Java, JavaScript, TypeScript, Go, Ruby, Python, C#, C, C++, PHP et d'autres langages et leurs cadres.

- Intégration avec les outils SASTLes outils d'aide à la décision : Améliorez les flux de travail existants en vous connectant de manière transparente à des outils tels que Snyk, Semgrep et bien d'autres encore.

- Suivi des accords de niveau de serviceLes services d'assistance technique et les services d'assistance technique de l'Union européenne (UE) sont chargés de la mise en œuvre de la politique de sécurité de l'Union européenne.

- mise en œuvre de la stratégieRègles de blocage : Bloquez le code non conforme pour sécuriser votre application.

Utiliser l'aide

Installation et intégration

Corgea propose une application GitHub qui est facile à installer et prend moins de 30 secondes. Voici les étapes détaillées :

- Visiter le site officiel: Ouvrir

https://corgea.com/Cliquez sur "S'inscrire gratuitement aujourd'hui" pour enregistrer votre compte. - Installation de l'application GitHub: :

- Connectez-vous à GitHub et allez sur

https://github.com/apps/corgea. - Cliquez sur le bouton "Installer" et sélectionnez l'organisation ou le dépôt que vous souhaitez autoriser.

- En confirmant les permissions, Corgea sera autorisé à lire le code et à créer des demandes d'extraction.

- Connectez-vous à GitHub et allez sur

- référentiel de configuration: :

- Dans le tableau de bord Corgea, sélectionnez les dépôts GitHub à analyser.

- Définir la fréquence d'analyse (par exemple, par soumission ou quotidiennement).

- Connexion de l'outil SAST(facultatif) :

- Sur la page de configuration de Corgea, ajoutez la clé API pour Snyk ou Semgrep.

- Corgea importera automatiquement les résultats de l'analyse de ces outils et générera des recommandations de réparation.

Une fois installé, Corgea analyse automatiquement le code et crée une demande de correction dans le dépôt GitHub.

Principales fonctions

1. analyse de la vulnérabilité

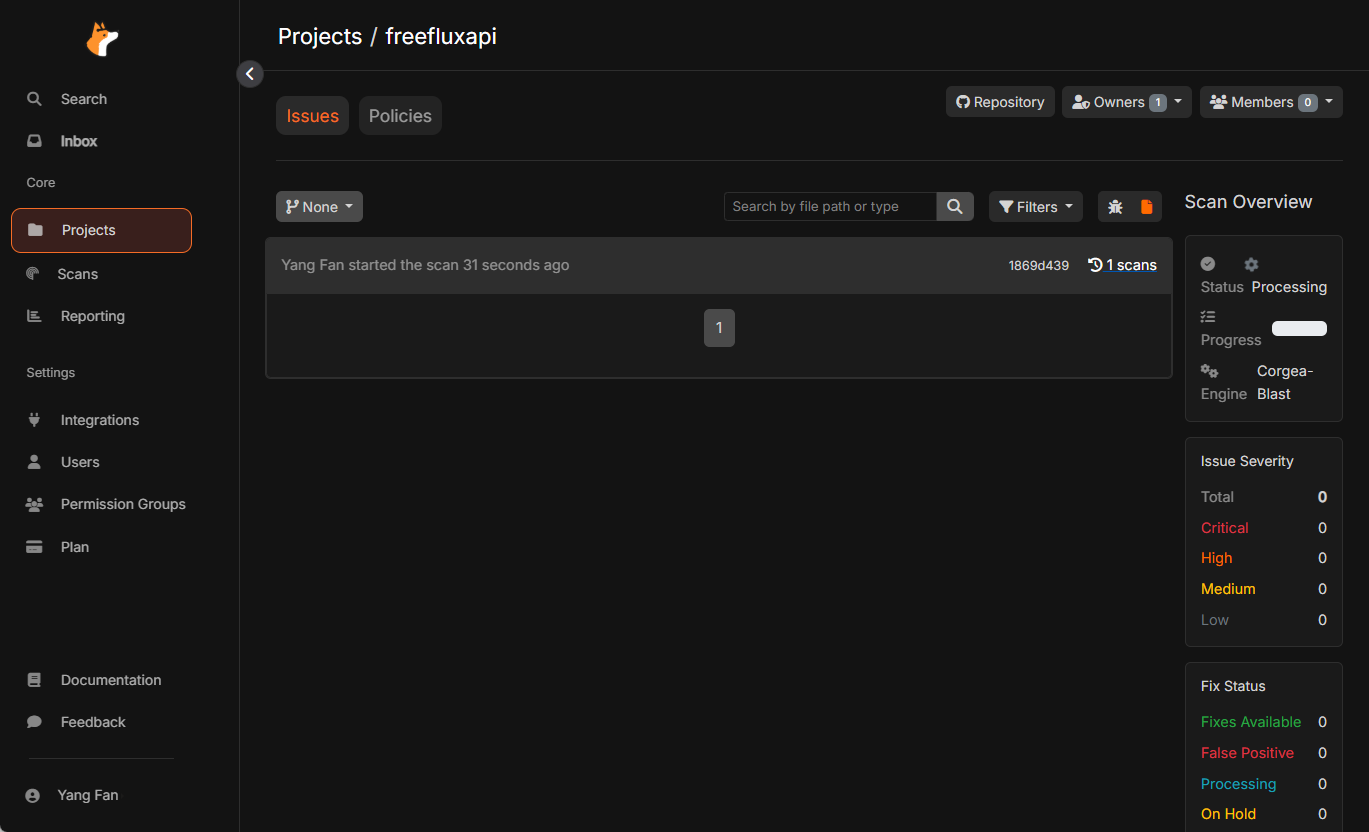

La technologie BLAST (Business Logic and Security Testing) de Corgea combine l'IA et l'analyse statique pour analyser le code à la recherche de vulnérabilités complexes. Les utilisateurs n'ont pas besoin de configurer manuellement des règles, Corgea s'adapte dynamiquement à l'environnement du code. Procédure :

- lancer un scanSélectionnez le référentiel cible dans le tableau de bord de Corgea et cliquez sur "Scanner maintenant".

- Voir les résultatsUne fois l'analyse terminée, le tableau de bord affiche une liste des vulnérabilités, y compris le type de vulnérabilité (par exemple, injection SQL, traversée de chemin), l'emplacement et la gravité.

- Rapport d'exportationLa fonction d'exportation des résultats de numérisation au format PDF ou CSV facilite le partage des données au sein de l'équipe.

2. réparation automatique de l'IA

La principale caractéristique de Corgea est la génération de codes de réparation et leur intégration dans le processus de développement. Processus opérationnels :

- Visualisation des corrections SuggestionsDans le tableau de bord, cliquez sur Détails de la vulnérabilité pour afficher les recommandations de correction de code générées par l'IA.

- Création d'une demande d'extraction: :

- Cliquez sur "Generate Pull Request" pour que Corgea crée automatiquement une pull request dans votre dépôt GitHub.

- La demande d'extraction contient le code de correction, une description de la vulnérabilité et une description de la modification.

- Revue des développeursLe développeur examine le code dans GitHub et fusionne les corrections après confirmation.

- Corrections de la vérificationCorgea a procédé à une nouvelle analyse du code pour s'assurer que la vulnérabilité a été résolue.

3. filtrage des fausses alarmes

Corgea utilise l'intelligence artificielle pour analyser les résultats des analyses, en signalant et en filtrant automatiquement les faux positifs. Mode de fonctionnement :

- Vérifier les fausses alarmesDans la liste des vulnérabilités, les entrées étiquetées "Faux positifs" ont été filtrées par l'IA.

- réglage manuelLes utilisateurs peuvent signaler manuellement les faux positifs ou confirmer les vulnérabilités valides, et Corgea tire des enseignements des commentaires des utilisateurs pour optimiser les analyses ultérieures.

- analyse statistiqueLe tableau de bord fournit des statistiques sur les taux de fausses alarmes afin d'aider les équipes à évaluer l'efficacité de la numérisation.

4. suivi des accords de niveau de service et mise en œuvre de la stratégie

Corgea fournit des outils de gestion des vulnérabilités pour s'assurer que les efforts de remédiation sont sur la bonne voie :

- Définition de l'accord de niveau de serviceFixer un délai de remédiation dans le tableau de bord pour le type de vulnérabilité (par exemple, 7 jours pour une vulnérabilité à haut risque).

- Recevoir une notificationCorgea envoie des rappels par courriel ou par Slack pour notifier les corrections à venir.

- Configuration des règles de blocage: :

- Activez les règles de blocage sur la page Paramètres pour spécifier les types de vulnérabilités dont la mise en ligne est interdite (par exemple, les clés codées en dur).

- Corgea bloquera les fusions de code qui contiennent ces vulnérabilités afin de garantir la conformité.

5. support et intégration multilingues

Corgea prend en charge un large éventail de langages de programmation et peut être utilisé par les développeurs sans avoir à adapter la structure du code. Intégration au fonctionnement des outils SAST existants :

- Importation des résultats de l'analyseTélécharger les rapports JSON de Snyk ou Semgrep dans Corgea.

- gestion unifiéeCorgea : Corgea regroupe les rapports de vulnérabilité de tous les outils pour fournir une vue unifiée.

- Restauration automatiséePour les vulnérabilités importées, Corgea génère également un code de correction et crée des demandes d'extraction.

Fonctions vedettes

- Détection des vulnérabilités de la logique d'entrepriseL'IA de Corgea comprend le contexte du code et identifie les erreurs de logique commerciale que les outils traditionnels ont du mal à détecter. Par exemple, elle peut détecter des lacunes logiques dans le processus de paiement afin d'éviter des pertes financières potentielles.

- Numérisation des clés codées en durCorgea analyse le code à la recherche d'informations sensibles (clés API, mots de passe, etc.) et propose de les transférer dans des variables d'environnement.

- Retour d'information en temps réelChaque fois que vous livrez du code, Corgea l'analyse automatiquement et fournit un retour d'information en temps réel dans GitHub, ce qui raccourcit le cycle de correction.

mise en garde

- gestion des droitsL'application GitHub doit être autorisée avec des permissions suffisantes sur le dépôt, sinon elle risque de ne pas pouvoir créer une demande d'extraction (pull request).

- exigences en matière de réseauCorgea nécessite une connexion internet stable pour synchroniser les résultats de l'analyse en temps réel.

- Restrictions de la version gratuiteLa version gratuite prend en charge 2 entrepôts et 10 analyses de demandes d'extraction par mois et convient aux petites équipes.

Ainsi, les utilisateurs peuvent rapidement commencer à utiliser Corgea et automatiser la gestion de la sécurité du code.

scénario d'application

- Développement rapide pour les startups

Les petites équipes de développement disposant de ressources limitées ne peuvent pas consacrer beaucoup de temps à la correction des vulnérabilités de sécurité. Corgea automatise donc l'analyse et la correction du code, ce qui réduit la charge de travail liée à la sécurité et permet aux équipes de se concentrer sur le développement des fonctionnalités. Par exemple, une startup de la fintech a utilisé Corgea pour scanner un module de paiement, corrigeant rapidement une vulnérabilité d'authentification et garantissant la conformité avant que le produit ne soit mis en ligne. - Conformité du code au niveau de l'entreprise

Les grandes organisations doivent se conformer à des réglementations telles que GDPR et HIPAA, et les règles de blocage et les capacités de suivi SLA de Corgea aident les équipes de sécurité à faire respecter les normes de conformité. Par exemple, une entreprise de technologie médicale utilise Corgea pour détecter les clés codées en dur et garantir la sécurité des données des patients. - Maintenance des projets Open Source

Les projets open source sont souvent confrontés à des vulnérabilités de sécurité négligées, et l'intégration de Corgea à GitHub permet aux mainteneurs d'analyser et de corriger facilement le code. Par exemple, un projet de cadre web open source a utilisé Corgea pour corriger une vulnérabilité par injection SQL, ce qui a renforcé la confiance de la communauté.

QA

- Quels sont les langages de programmation pris en charge par Corgea ?

Corgea prend en charge Java, JavaScript, TypeScript, Go, Ruby, Python, C#, C, C++, PHP et leurs cadres, couvrant ainsi la plupart des scénarios de développement courants. - Comment assurer la sécurité de mon code de réparation ?

Les modèles d'IA de Corgea sont entraînés sur un grand nombre de codes et de correctifs de sécurité, générant des correctifs qui subissent plusieurs cycles de validation. Les développeurs sont tenus d'examiner et de tester les demandes d'extraction pour s'assurer que le code répond aux exigences du projet. - Quelle est la différence entre la version gratuite et la version payante ?

La version gratuite prend en charge 2 entrepôts et 10 analyses de demandes d'extraction par mois pour les particuliers ou les petites équipes. Les versions payantes (telles que le plan Growth) offrent un nombre illimité de dépôts et de scans pour les équipes plus importantes. - Corgea va-t-il interférer avec les flux de travail existants ?

Corgea s'intègre via GitHub, ce qui évite de modifier le processus de développement. Les équipes de sécurité peuvent créer des demandes d'extraction en un clic, et les développeurs examinent le code dans l'environnement familier de GitHub.

© déclaration de droits d'auteur

Article copyright Cercle de partage de l'IA Tous, prière de ne pas reproduire sans autorisation.

Articles connexes

Pas de commentaires...