Corgea: eine KI-Sicherheitsplattform, die Code-Schwachstellen automatisch behebt

Allgemeine Einführung

Corgea ist eine KI-basierte Plattform für Codesicherheit, die Entwicklern und Sicherheitsteams helfen soll, Schwachstellen in ihrem Code zu entdecken, zu analysieren und automatisch zu beheben. Dies geschieht durch die Zusammenarbeit mit bestehenden Tools für statische Anwendungstests (SAST) wie z. B. Snyk Corgea unterstützt mehrere Programmiersprachen, darunter Java, Python, Go und andere, und deckt komplexe Probleme wie Fehler in der Geschäftslogik, Authentifizierungsschwachstellen usw. ab. Es kann Fehlalarme um etwa 30% reduzieren und die Kosten und den Zeitaufwand für die Behebung erheblich verringern. Es reduziert Fehlalarme um etwa 30%, verringert die Kosten und den Zeitaufwand für die Behebung erheblich und spart durchschnittlich 80% an Entwicklungsaufwand. Die Plattform ist einfach zu bedienen und kann schnell über GitHub-Apps integriert werden, wodurch sie sich für Teams eignet, die eine effiziente und sichere Entwicklung anstreben.

Funktionsliste

- Sicherheitslücken-ScanErkennen von Fehlern in der Geschäftslogik, Schwachstellen in der Authentifizierung, API-Sicherheitsproblemen und hart kodierten Schlüsseln in Ihrem Code.

- AI AutoreparaturGenerieren Sie qualitativ hochwertige Fixes für entdeckte Schwachstellen und erstellen Sie Pull Requests für Entwickler zur Überprüfung.

- Filterung von FehlalarmenAutomatische Reduzierung von ca. 30% Fehlalarmen durch KI-Analyse zur Steigerung der Effizienz des Sicherheitsteams.

- Unterstützung mehrerer SprachenUnterstützung für Java, JavaScript, TypeScript, Go, Ruby, Python, C#, C, C++, PHP und andere Sprachen und deren Frameworks.

- Integration mit SAST-WerkzeugenVerbesserung bestehender Arbeitsabläufe durch nahtlose Anbindung an Tools wie Snyk, Semgrep und andere.

- SLA-VerfolgungVerfolgung des Fortschritts bei der Behebung von Schwachstellen und Benachrichtigung, um sicherzustellen, dass Sicherheitsprobleme rechtzeitig behoben werden.

- StrategieumsetzungBlockierregeln: Blockieren Sie nicht konformen Code, um Ihre Anwendung zu sichern.

Hilfe verwenden

Installation und Integration

Corgea bietet eine GitHub-App an, die einfach zu installieren ist und weniger als 30 Sekunden dauert. Hier sind die detaillierten Schritte:

- Besuchen Sie die offizielle Website: Öffnen

https://corgea.com/Klicken Sie auf "Heute kostenlos anmelden", um Ihr Konto zu registrieren. - Installieren der GitHub-Anwendung::

- Melden Sie sich bei GitHub an und gehen Sie zu

https://github.com/apps/corgea. - Klicken Sie auf die Schaltfläche "Installieren" und wählen Sie die Organisation oder das Repository aus, das Sie autorisieren möchten.

- Nach Bestätigung der Berechtigungen erhält Corgea die Erlaubnis, den Code zu lesen und Pull Requests zu erstellen.

- Melden Sie sich bei GitHub an und gehen Sie zu

- Konfigurationsdepot::

- Wählen Sie im Corgea-Dashboard die zu überprüfenden GitHub-Repositories aus.

- Legen Sie die Häufigkeit der Überprüfung fest (z. B. pro Übermittlung oder täglich).

- Anschließen des SAST-Tools(fakultativ):

- Fügen Sie auf der Corgea-Einstellungsseite den API-Schlüssel für Snyk oder Semgrep hinzu.

- Corgea importiert automatisch die Scan-Ergebnisse dieser Tools und erstellt Reparaturempfehlungen.

Nach der Installation scannt Corgea automatisch den Code und erstellt eine Korrekturanfrage im GitHub-Repository.

Hauptfunktionen

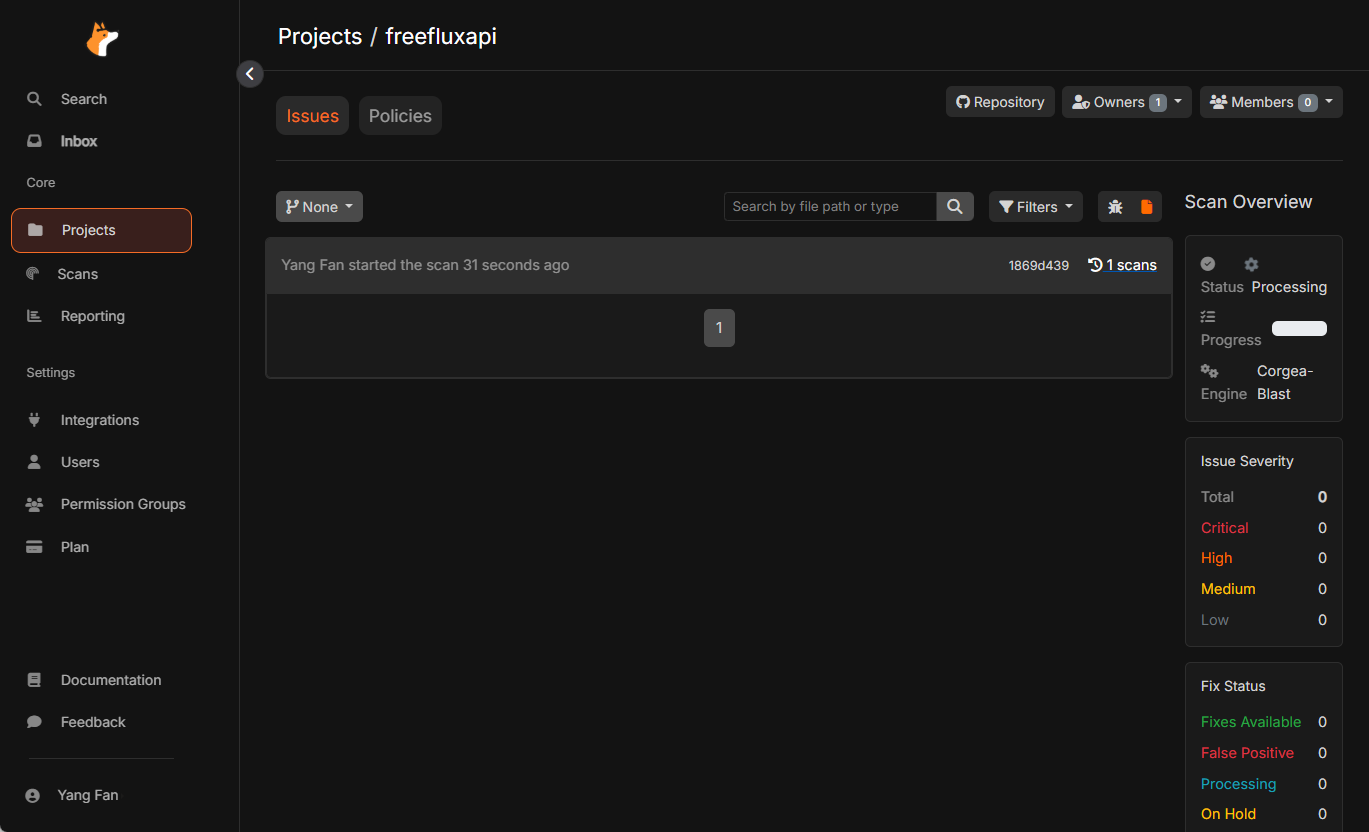

1. die Überprüfung der Schwachstellen

Die BLAST-Technologie (Business Logic and Security Testing) von Corgea kombiniert KI und statische Analyse, um Code auf komplexe Schwachstellen zu prüfen. Die Benutzer müssen die Regeln nicht manuell konfigurieren, Corgea passt sich dynamisch an die Codeumgebung an. Verfahren:

- Scannen startenWählen Sie das Ziel-Repository im Corgea-Dashboard aus und klicken Sie auf "Jetzt scannen".

- Ergebnisse anzeigenSobald der Scan abgeschlossen ist, zeigt das Dashboard eine Liste der Schwachstellen an, einschließlich der Art der Schwachstelle (z. B. SQL-Injection, Path Traversal), Standort und Schweregrad.

- Bericht exportierenUnterstützt den Export von Scanergebnissen im PDF- oder CSV-Format zur einfachen gemeinsamen Nutzung im Team.

2. automatische KI-Reparatur

Die Kernfunktion von Corgea ist die Generierung von Reparaturcode und dessen Integration in den Entwicklungsprozess. Operative Prozesse:

- Anzeigen von Korrekturen VorschlägeKlicken Sie im Dashboard auf Schwachstellendetails, um die von der KI generierten Empfehlungen für Codebehebungen anzuzeigen.

- Erstellen einer Pull-Anfrage::

- Klicken Sie auf "Pull Request generieren", damit Corgea automatisch einen Pull Request in Ihrem GitHub-Repository erstellt.

- Die Pull-Anfrage enthält den Korrekturcode, eine Beschreibung der Sicherheitslücke und eine Beschreibung der Änderung.

- Überprüfung durch den EntwicklerDer Entwickler prüft den Code in GitHub und fügt die Korrekturen nach Bestätigung zusammen.

- Korrekturen der VerifizierungCorgea scannt den Code erneut, um sicherzustellen, dass die Sicherheitslücke behoben wurde.

3. die Filterung von Fehlalarmen

Corgea nutzt KI zur Analyse der Scan-Ergebnisse und filtert automatisch falsch-positive Ergebnisse heraus. Arbeitsweise:

- Überprüfung auf FehlalarmeIn der Liste der Schwachstellen wurden die mit "False Positive" gekennzeichneten Einträge von der KI gefiltert.

- manuelle EinstellungCorgea lernt aus den Rückmeldungen der Benutzer, um die nachfolgenden Scans zu optimieren.

- statistische AnalyseDas Dashboard liefert Statistiken über die Fehlalarmrate, damit die Teams die Effizienz des Scannens beurteilen können.

4. die Verfolgung von SLAs und die Umsetzung von Strategien

Corgea bietet Tools zur Verwaltung von Schwachstellen, um sicherzustellen, dass die Abhilfemaßnahmen planmäßig durchgeführt werden:

- Festlegung des SLALegen Sie im Dashboard eine Frist für die Behebung der Schwachstelle fest (z. B. 7 Tage für eine Schwachstelle mit hohem Risiko).

- Benachrichtigung erhaltenCorgea sendet Erinnerungen per E-Mail oder Slack, um auf fällige Korrekturen hinzuweisen.

- Konfigurieren von Blockierungsregeln::

- Aktivieren Sie auf der Seite "Einstellungen" die Option "Blockierungsregeln", um die Arten von Sicherheitslücken festzulegen, die nicht aktiviert werden dürfen (z. B. hart kodierte Schlüssel).

- Corgea blockiert Codezusammenführungen, die diese Schwachstellen enthalten, um die Einhaltung der Vorschriften zu gewährleisten.

5. mehrsprachige Unterstützung und Integration

Corgea unterstützt eine breite Palette von Programmiersprachen und kann von Entwicklern verwendet werden, ohne dass die Codestruktur angepasst werden muss. Integration in den Betrieb bestehender SAST-Tools:

- Importieren von ScanergebnissenHochladen von Snyk- oder Semgrep-JSON-Berichten in Corgea.

- einheitliches ManagementCorgea fasst Schwachstellenberichte aus allen Tools zusammen, um einen einheitlichen Überblick zu bieten.

- Automatisierte WiederherstellungFür importierte Schwachstellen generiert Corgea auch Korrekturcode und erstellt Pull Requests.

Ausgewählte Funktionen

- Erkennung von Schwachstellen in der GeschäftslogikDie KI von Corgea versteht den Code-Kontext und identifiziert Fehler in der Geschäftslogik, die für herkömmliche Tools nur schwer zu erkennen sind. So kann sie beispielsweise Logiklücken im Zahlungsprozess erkennen, um potenzielle finanzielle Verluste zu verhindern.

- Hartcodierte SchlüsselabfrageCorgea scannt den Code auf sensible Informationen (z. B. API-Schlüssel, Passwörter) und schlägt vor, diese in Umgebungsvariablen zu migrieren.

- Feedback in EchtzeitJedes Mal, wenn Sie Code übertragen, scannt Corgea automatisch und liefert Echtzeit-Feedback auf GitHub, wodurch der Korrekturzyklus verkürzt wird.

caveat

- RechteverwaltungGitHub-App: Stellen Sie sicher, dass die GitHub-App mit ausreichenden Rechten für das Repository autorisiert ist, sonst kann sie möglicherweise keine Pull-Anfrage erstellen.

- NetzanforderungCorgea benötigt eine stabile Internetverbindung, um die Scanergebnisse in Echtzeit zu synchronisieren.

- Einschränkungen der kostenlosen VersionDie kostenlose Version unterstützt 2 Lager und 10 Pull-Request-Scans pro Monat und ist für kleine Teams zum Ausprobieren geeignet.

Auf diese Weise können die Benutzer schnell mit Corgea arbeiten und die Verwaltung der Codesicherheit automatisieren.

Anwendungsszenario

- Schnelle Entwicklung für Start-ups

Kleine Entwicklungsteams mit begrenzten Ressourcen können nicht viel Zeit für die Behebung von Sicherheitslücken aufwenden. Daher automatisiert Corgea das Scannen und Beheben von Code, wodurch sich die Arbeitsbelastung im Bereich Sicherheit verringert und die Teams sich auf die Entwicklung von Funktionen konzentrieren können. Ein Startup-Unternehmen aus der Finanzbranche nutzte Corgea beispielsweise zum Scannen eines Zahlungsmoduls, um eine Authentifizierungsschwachstelle schnell zu beheben und die Konformität sicherzustellen, bevor das Produkt in Betrieb ging. - Einhaltung von Vorschriften auf Unternehmensebene

Große Unternehmen müssen Vorschriften wie GDPR und HIPAA einhalten, und die Blockierungsregeln und SLA-Tracking-Funktionen von Corgea helfen Sicherheitsteams bei der Durchsetzung von Compliance-Standards. Ein Medizintechnikunternehmen beispielsweise nutzt Corgea, um hart kodierte Schlüssel zu erkennen und die Sicherheit von Patientendaten zu gewährleisten. - Wartung von Open-Source-Projekten

Open-Source-Projekte sind oft mit übersehenen Sicherheitslücken konfrontiert, und die GitHub-Integration von Corgea macht es den Betreuern leicht, den Code zu scannen und zu beheben. So hat beispielsweise ein Open-Source-Web-Framework-Projekt Corgea genutzt, um eine SQL-Injection-Schwachstelle zu beheben und so das Vertrauen der Community zu stärken.

QA

- Welche Programmiersprachen werden von Corgea unterstützt?

Corgea unterstützt Java, JavaScript, TypeScript, Go, Ruby, Python, C#, C, C++, PHP und deren Frameworks und deckt damit die meisten Mainstream-Entwicklungsszenarien ab. - Wie kann ich die Sicherheit meines Reparaturcodes gewährleisten?

Die KI-Modelle von Corgea werden auf einer großen Menge von Code und Sicherheitspatches trainiert und generieren Korrekturen, die mehrere Validierungsrunden durchlaufen. Die Entwickler müssen Pull Requests überprüfen und testen, um sicherzustellen, dass der Code den Projektanforderungen entspricht. - Was ist der Unterschied zwischen der kostenlosen Version und der kostenpflichtigen Version?

Die kostenlose Version unterstützt 2 Warehouses und 10 Pull-Request-Scans pro Monat für Einzelpersonen oder kleine Teams. Bezahlte Versionen (wie der Growth-Plan) bieten unbegrenzte Repositories und Scans für größere Teams. - Wird Corgea die bestehenden Arbeitsabläufe beeinträchtigen?

Corgea lässt sich über GitHub integrieren, sodass der Entwicklungsprozess nicht geändert werden muss. Sicherheitsteams können Pull-Requests mit einem Klick erstellen, und Entwickler können den Code in der vertrauten GitHub-Umgebung überprüfen.

© urheberrechtliche Erklärung

Artikel Copyright AI-Austauschkreis Alle, bitte nicht ohne Erlaubnis vervielfältigen.

Ähnliche Artikel

Keine Kommentare...