AI-Infra-Guard: uma ferramenta de código aberto para detectar possíveis riscos de segurança em sistemas de IA

Introdução geral

O AI-Infra-Guard é uma ferramenta de avaliação de segurança de infraestrutura de IA de código aberto desenvolvida pela equipe de segurança híbrida da Tencent, Zhuqiao Labs, projetada para ajudar os usuários a descobrir e detectar rapidamente possíveis riscos de segurança em sistemas de IA. A ferramenta suporta a impressão digital de mais de 30 estruturas e componentes de IA e tem um banco de dados integrado de mais de 200 vulnerabilidades de segurança para desenvolvedores individuais, operações corporativas e pessoal de manutenção e pesquisadores de segurança. Por meio de uma varredura eficiente e de um design fácil de usar, os usuários podem concluir a patrulha de segurança dos sistemas de IA sem configurações complexas. O projeto está hospedado no GitHub, com código aberto sob licença MIT, e a comunidade pode contribuir com regras de impressão digital e dados de vulnerabilidade. O AI-Infra-Guard não é adequado apenas para a inspeção de segurança de ambientes de desenvolvimento de IA, mas também pode ser integrado aos processos de DevSecOps, fornecendo soluções de segurança leves e práticas para as empresas.

Leitura relacionada:O DeepSeek incendeia o Ollama. Sua implantação local está segura? Cuidado com a aritmética "roubada"!

Lista de funções

- Reconhecimento eficiente de impressões digitaisSuporte para identificar mais de 30 componentes de IA, incluindo LangChain, Ollama, Gradio, Open-WebUI, ComfyUI, etc., para localizar rapidamente a pilha de tecnologia usada pelo sistema de destino.

- verificação de vulnerabilidadesRegras de correspondência de vulnerabilidade de segurança incorporadas com mais de 200 regras para detectar possíveis ameaças na infraestrutura de IA e fornecer informações de vulnerabilidade CVE.

- Relatório de análise de IA: opcionalmente, integre-se a um macromodelo híbrido ou a outro modelo de IA para gerar relatórios detalhados de análise de segurança e recomendações de correção.

- Detecção local com um cliqueSuporte à varredura do ambiente local sem solicitações adicionais de rede, protegendo a privacidade dos dados.

- varredura de múltiplos alvosSuporte à varredura de vários IPs ou domínios ao mesmo tempo para aumentar a eficiência da detecção em larga escala.

- interface de visualizaçãoModo de operação Web UI: Oferece o modo de operação Web UI para que os usuários visualizem os resultados da digitalização de forma intuitiva.

- Personalização flexível de regrasOs usuários podem personalizar as regras de impressão digital e de vulnerabilidade para atender a necessidades específicas por meio de arquivos YAML.

Usando a Ajuda

O AI-Infra-Guard é uma ferramenta de linha de comando que também oferece suporte à operação de interface visual. Abaixo está um guia detalhado de instalação e uso para ajudar os usuários a começar rapidamente.

Processo de instalação

- Preparação ambiental

- Requisitos do sistema: compatível com Linux, macOS e Windows.

- Dependências: é necessário o ambiente de linguagem Go (versão recomendada 1.18 ou superior).

- Opcional: A configuração do macromodelo híbrido é necessária se estiver usando a função de análise de IA token ou uma chave de API para outros modelos (por exemplo, OpenAI).

- Ferramentas de download

- Visite a página de versões do GitHub e baixe a versão mais recente do binário, dependendo do seu sistema operacional (por exemplo

ai-infra-guard-linux-amd64). - Ou crie a partir do código-fonte:

git clone https://github.com/Tencent/AI-Infra-Guard.git cd AI-Infra-Guard go build -o ai-infra-guard main.go

- Visite a página de versões do GitHub e baixe a versão mais recente do binário, dependendo do seu sistema operacional (por exemplo

- Verificar a instalação

- Execute o seguinte comando no terminal para verificar a versão:

./ai-infra-guard --version - Se o número da versão for exibido (por exemplo, v0.0.6), a instalação foi bem-sucedida.

- Execute o seguinte comando no terminal para verificar a versão:

Função Fluxo de operação

1. detecção local com um clique

- usoVerificação rápida de sistemas de IA executados localmente.

- procedimento::

- Certifique-se de que os serviços locais de IA estejam em execução.

- Digite-o no terminal:

./ai-infra-guard -localscan - A ferramenta detecta automaticamente as portas e os serviços locais, gerando componentes de IA identificados e possíveis vulnerabilidades.

- Saída de amostra::

[INFO] Detected Component: Gradio

[VULN] CVE-2023-1234: Vulnerability in Gradio v3.0

2. varredura de alvos individuais

- usoDetecta sistemas de IA com um IP ou nome de domínio especificado.

- procedimento::

- Digite o comando e especifique o destino:

./ai-infra-guard -target 192.168.1.1 - A ferramenta examinará o endereço de destino, identificará os componentes de IA e listará os riscos de segurança.

- tomar nota deVerifique se o destino está acessível, caso contrário, a conexão falhará.

3. varredura de vários alvos

- usoDetecção em lote de vários endereços.

- procedimento::

- Execute o comando de varredura de vários alvos:

./ai-infra-guard -target 192.168.1.1 -target example.com - Ou gravar o destino em um arquivo (por exemplo

targets.txt), um endereço por linha:192.168.1.1 example.com - Digitalização usando entrada de arquivo:

./ai-infra-guard -file targets.txt - Quando a varredura estiver concluída, os resultados serão exibidos um a um.

4. função de análise de IA

- usoGeração de relatórios de segurança detalhados e recomendações de correção.

- procedimento::

- Obtenha o token híbrido (ou configure uma chave de API para outro modelo, por exemplo, OpenAI).

- Execute uma varredura com análise de IA:

./ai-infra-guard -target example.com -ai -token [your-token] - O resultado incluirá detalhes da vulnerabilidade e recomendações de correção:

[REPORT] Component: LangChain

[VULN] CVE-2023-5678

[FIX] Update to version 1.2.3

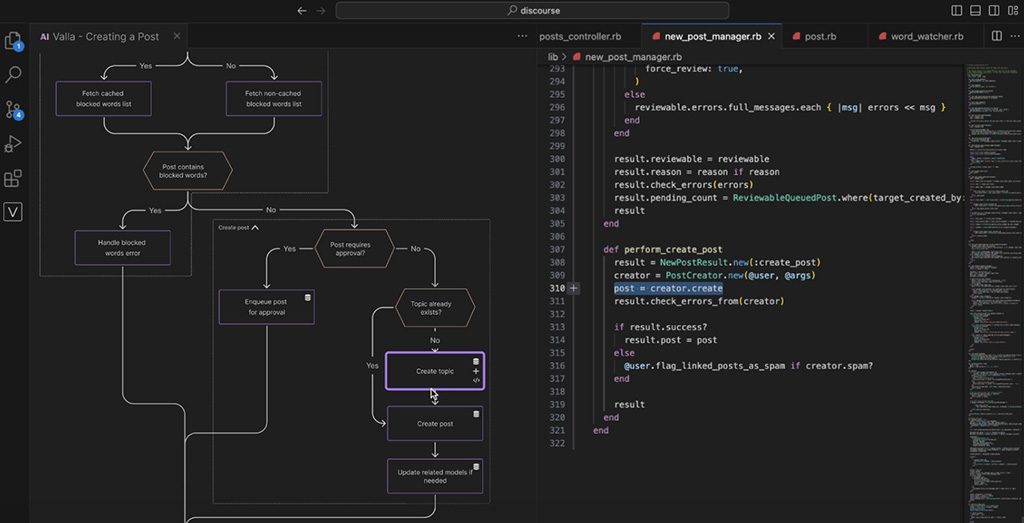

5. operação da interface visual

- usoExibir os resultados da varredura por meio da interface da Web.

- procedimento::

- Inicie o serviço da Web:

./ai-infra-guard -ws

- Abra seu navegador e acesse

http://localhost:8080. - Digite o endereço de destino na interface e clique no botão "Scan" para visualizar os resultados em tempo real.

- Funções de interface::

- Exibe o andamento da digitalização.

- Lista os componentes e as vulnerabilidades detectados.

- Faça o download do arquivo do relatório.

Regras personalizadas

- trilhasAs regras de impressão digital estão localizadas na seção

data/fingerprintsas regras de vulnerabilidade estão localizadas no diretóriodata/vulnCatálogo. - procedimento::

- Edite o arquivo YAML, por exemplo, para adicionar novas regras de impressão digital:

info: name: my-component author: User severity: info http: - method: GET path: "/" matchers: - body: "unique-string" - Salve e execute novamente a verificação e a ferramenta carregará as novas regras.

advertência

- acesso à redeControle de segurança: Certifique-se de que haja autorização legal ao examinar alvos externos para evitar violações da lei.

- otimização do desempenhoQuando estiver examinando vários alvos, é recomendável ajustar o número de simultaneidades de acordo com a configuração do hardware (bem otimizado por padrão).

- Ferramenta de atualizaçãoVerifique regularmente as versões do GitHub para baixar a versão mais recente e obter mais impressões digitais e dados de vulnerabilidade.

Com essas etapas, os usuários podem usar facilmente o AI-Infra-Guard para verificar a segurança dos sistemas de IA, seja em ambientes de desenvolvimento local ou em implantações de nível corporativo, e começar a trabalhar rapidamente e obter resultados úteis.

© declaração de direitos autorais

Direitos autorais do artigo Círculo de compartilhamento de IA A todos, favor não reproduzir sem permissão.

Artigos relacionados

Nenhum comentário...