Allgemeine Einführung

Agentic Security ist ein quelloffenes LLM (Large Language Model) Schwachstellen-Scan-Tool, das Entwicklern und Sicherheitsexperten umfassende Fuzz-Tests und Angriffstechniken bietet. Das Tool unterstützt benutzerdefinierte Regelsätze oder agentenbasierte Angriffe, kann LLM-APIs für Stresstests integrieren und bietet eine breite Palette von Fuzz-Tests und Angriffstechniken.Agentic Security wurde ursprünglich als Sicherheitsscan-Tool entwickelt, um potenzielle Sicherheitsschwachstellen zu identifizieren und zu beheben, garantiert aber keinen vollständigen Schutz gegen alle möglichen Bedrohungen.

Funktionsliste

- Benutzerdefinierte RegelsätzeUnterstützt benutzerdefinierte Sicherheits-Scanregeln auf der Grundlage von Anforderungen.

- Proxy-AngriffAgentenbasierte Angriffssimulation zur Prüfung der Sicherheit des Systems.

- Vollständiger Fuzzy-TestDurchführung eines umfassenden Fuzz-Tests mit jedem LLM, um potenzielle Schwachstellen zu identifizieren.

- LLM-API-IntegrationUnterstützt die Integration mit verschiedenen LLM-APIs für Belastungstests und Sicherheitsbewertungen.

- Simulation eines mehrstufigen AngriffsUnterstützt mehrstufige Angriffssimulationen, um die Leistung des Systems in komplexen Angriffsszenarien zu testen.

- Datensatz-ImportUnterstützt den Import von benutzerdefinierten Datensätzen zu Testzwecken.

Hilfe verwenden

Ablauf der Installation

- InstallateurInstallieren Sie das Paket Agentic Security mit pip:

pip install agentic_security

- eine Anwendung startenSobald die Installation abgeschlossen ist, kann Agentic Security mit dem folgenden Befehl gestartet werden:

python -m agentic_security

oder

agentic_security --help

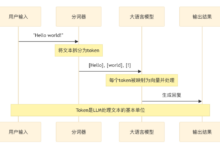

Funktion Betriebsablauf

- Initialisierung KonfigurationKonfigurationsdatei: Die Konfigurationsdatei muss bei der ersten Verwendung initialisiert werden:

agentic_security init

Dadurch wird die Standardkonfigurationsdateiagesec.tomlDer Benutzer kann die Konfiguration je nach Bedarf ändern.

- laufender Scan: Verwenden Sie den folgenden Befehl, um einen Sicherheitsscan durchzuführen:

agentic_security --port=PORT --host=HOST

darunter auchPORTim Gesang antwortenHOSTSie kann je nach der tatsächlichen Situation eingestellt werden.

- Benutzerdefinierte RegelsätzeBenutzer können die Regeln für die Sicherheitsüberprüfung in der Konfigurationsdatei im folgenden Format anpassen:

[general]

llmSpec = """

POST http://0.0.0.0:8718/v1/self-probe

Autorisierung: Bearer XXXXX

Inhalt-Typ: application/json

{

"prompt":"<>"

}

"""

maxBudget = 1000000

max_th = 0.3

optimieren = falsch

enableMultiStepAttack = false

- Importieren von DatensätzenBenutzer können benutzerdefinierte Datensätze (CSV-Dateien) in einem bestimmten Verzeichnis ablegen, die dann beim Start automatisch geladen werden:

agentic_security.probe_data.data:load_local_csv

- Führen Sie einen CI-Check durchAgentic Security kann in den CI/CD-Prozess integriert werden, um die Sicherheitsüberprüfung zu automatisieren:

agentic_security ci-check

Detaillierte Funktionen

- Benutzerdefinierte RegelsätzeBenutzer können die Regeln für die Sicherheitsprüfung an ihre spezifischen Bedürfnisse anpassen und flexibel auf verschiedene Sicherheitstestszenarien reagieren.

- Proxy-AngriffTesten Sie die Sicherheit und Stabilität des Systems angesichts von Proxy-Angriffen durch Simulation von Proxy-Angriffen.

- Vollständiger Fuzzy-TestDurchführung umfassender Fuzz-Tests für LLM, um potenzielle Sicherheitsschwachstellen zu identifizieren und die Systemsicherheit zu gewährleisten.

- LLM-API-IntegrationUnterstützt die Integration mit verschiedenen LLM-APIs für Stresstests und Sicherheitsbewertungen, um die Systemstabilität bei hoher Belastung zu gewährleisten.

- Simulation eines mehrstufigen AngriffsUnterstützt mehrstufige Angriffssimulationen, um die Leistung des Systems unter komplexen Angriffsszenarien zu testen und potenzielle Sicherheitsrisiken zu erkennen.

- Datensatz-ImportBenutzer können benutzerdefinierte Datensätze für Tests importieren und flexibel auf unterschiedliche Testanforderungen reagieren.